A equipe de pesquisadores da Check Point Research (CPR) descobriu uma campanha de mineração de criptomoedas, onde os cibercriminosos utilizavam ferramentas legítimas como o tradutor do Google (Google Translate) como forma de ataque.

Essa campanha ativa de mineração de criptomoedas imita o Google Translate Desktop e outros softwares gratuitos para infectar PCs. Os cibercriminosos podem facilmente mudar o malware, alterando-o de um minerador de criptomoedas para ransomware ou cavalos de Troia bancários.

Campanha para mineração de criptomoeda usando Google Translate

Criada por uma entidade de idioma turco chamada Nitrokod, a campanha de malware contabiliza 111 mil downloads em 11 países desde 2019 (vítimas no Reino Unido, nos Estados Unidos, Sri Lanka, Grécia, Israel, Alemanha, Turquia, Chipre, Austrália, Mongólia e Polônia).

Os atacantes atrasam o processo de infecção por semanas para evitar a detecção. A CPR alerta que os cibercriminosos podem facilmente optar por mudar o malware, alterando-o de um minerador de criptomoedas para ransomware ou cavalos de Troia bancários, por exemplo.

A campanha coloca o malware em softwares gratuitos disponíveis em sites populares como o Softpedia e uptodown. E os softwares maliciosos também podem ser facilmente encontrados por meio do Google quando os usuários pesquisam por “download do Google Translate Desktop”.

Na imagem abaixo, as principais resultados para “download do Google Translate Desktop”.

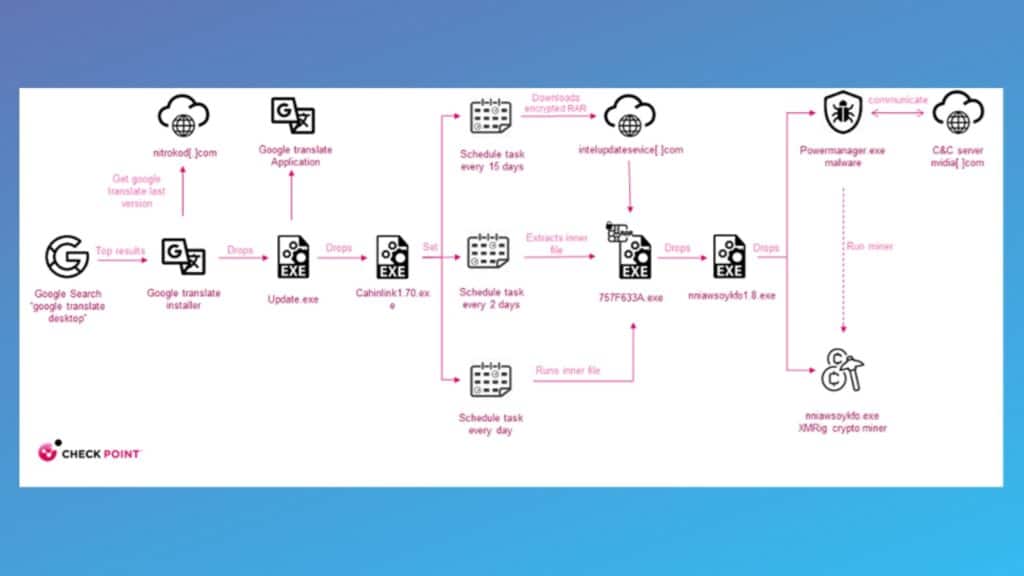

A campanha operou com sucesso sob o radar por anos. Para evitar a detecção, os autores da Nitrokod implementaram algumas estratégias importantes: O malware é executado pela primeira vez quase um mês após a instalação do programa Nitrokod; O malware é entregue após seis estágios iniciais de programas infectados; A cadeia de infecção continua após um longo atraso usando um mecanismo de tarefas programadas, dando aos atacantes tempo para limpar todas as evidências.

Cadeia de infecção

A infecção começa com a instalação de um programa infectado baixado da Web. Assim que o usuário iniciar o novo software, um aplicativo de imitação do Google Translate é instalado. Além disso, um arquivo de atualização é baixado no disco que inicia uma série de quatro droppers (subtipo de malware que tem como propósito “liberar” outro arquivo executável malicioso) até que o malware seja lançado.

Depois que o malware é executado, o mesmo se conecta ao seu servidor C&C (Comando e Controle) para obter uma configuração para o minerador de criptomoedas XMRig e inicia a atividade de mineração.

“Descobrimos um site popular que oferece versões maliciosas por meio de imitações de aplicativos para PC, incluindo Google Desktop e outros, que contém um minerador de criptomoedas”, diz Maya Horowitz, vice-presidente de pesquisa da Check Point Software.

- Principais orientações de cibersegurança da Check Point:

- Ter cuidado com domínios semelhantes, erros de ortografia em sites e remetentes de e-mail desconhecidos.

- Fazer download de software apenas de editores e fornecedores autorizados e conhecidos.

- Evitar ataques de dia zero com uma arquitetura cibernética holística de ponta a ponta.

- Certificar-se de que a segurança dos endpoints esteja atualizada e forneça proteção abrangente.