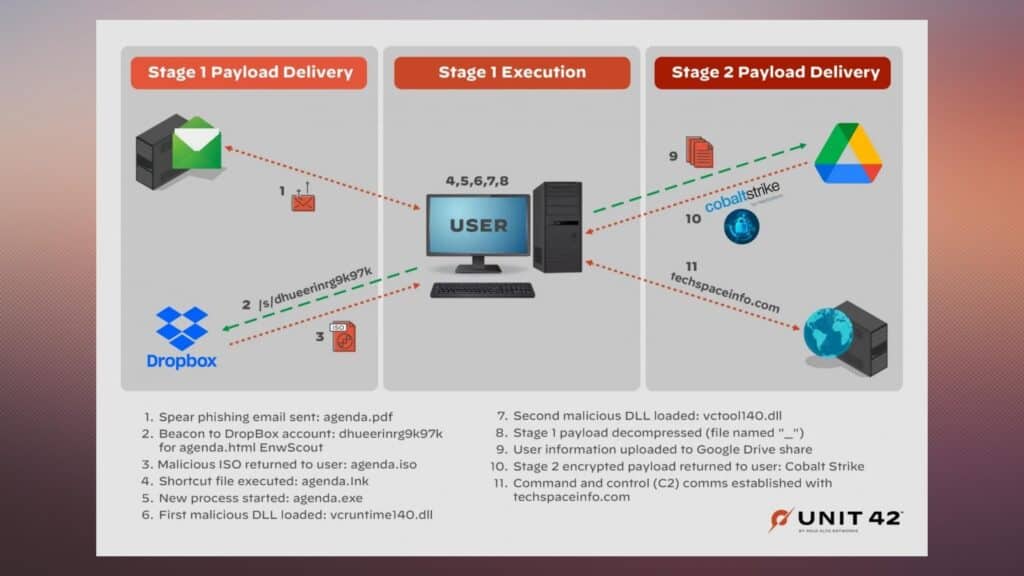

As táticas dos hackers para não serem detectados estão cada vez mais apuradas. Agora, por exemplo, informações apontam que hackers apoiados pelo Estado que fazem parte do Serviço de Inteligência Estrangeira da Federação Russa (SVR) começaram a usar o serviço de armazenamento em nuvem do Google Drive para evitar a detecção.

Os hackers russos estão tornando seus ataques extremamente complicados ou até impossíveis de detectar e bloquear, já que abusam de serviços de armazenamento online confiáveis ??por milhões em todo o mundo para exfiltrar dados e implantar seus malwares e ferramentas maliciosas.

Hackers usam serviços em nuvem para não serem detectados

O grupo de ameaças rastreado como APT29 (também conhecido como Cozy Bear ou Nobelium) adotou essa nova tática em campanhas recentes visando missões diplomáticas ocidentais e embaixadas estrangeiras em todo o mundo entre o início de maio e junho de 2022.

“Descobrimos que suas duas campanhas mais recentes alavancaram os serviços de armazenamento em nuvem do Google Drive pela primeira vez”, disseram analistas da Unit 42 (Via: Bleeping Computer) que identificaram a nova tendência.

No entanto, como a Mandiant (Via: Bleeping Computer) revelou em um relatório de abril que acompanha uma das campanhas de phishing do grupo, esta não é a primeira vez que os hackers do APT29 abusam de serviços legítimos da web para fins de comando e controle e armazenamento.

Assim como nas campanhas observadas pela Unit 42, Mandiant também viu os ataques de phishing do grupo de ciberespionagem contra funcionários de várias organizações diplomáticas em todo o mundo, um foco consistente com os atuais interesses estratégicos geopolíticos russos e o direcionamento anterior do APT29.

Alvos de alto perfil do APT29

APT29 é a divisão de hackers do Serviço de Inteligência Estrangeira da Rússia (SVR) que realizou o ataque à cadeia de suprimentos SolarWinds, que levou ao comprometimento de várias agências federais dos EUA em 2020.

Desde então, o APT29 violou as redes de outras organizações após o ataque à cadeia de suprimentos da SolarWinds, usando malware furtivo que permaneceu sem ser detectado por anos, incluindo uma variante do backdoor GoldMax Linux e um novo malware rastreado como TrailBlazer.

O grupo também tem como alvo a cadeia de suprimentos de TI, como a Microsoft revelou em outubro, comprometendo pelo menos 14 empresas após atacar cerca de 140 provedores de serviços gerenciados (MSPs) e provedores de serviços em nuvem desde maio de 2021.

A Unit 42 também observou recentemente a ferramenta de simulação de ataque adversário Brute Ratel implantada em ataques suspeitos de estarem ligados aos ciberespiões russos SVR, aponta o Bleeping Computer.