O Google vem ao longo dos últimos anos implementando o TLS e HTTPS em seus serviços e de seus cliente, com o intuito de fortalecer a segurança e privacidade.

Ampliação do uso do TLS e HTTPS

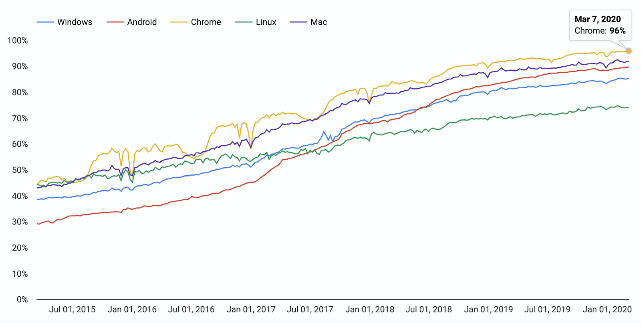

Nos últimos anos, vimos o uso do TLS e HTTPS na Web aumentar para mais de 96% de todo o tráfego visto por um navegador Chrome no Chrome OS. O uso do HTTPS e TLS teve um aumento de mais de 35% em apenas quatro anos, conforme relatado no Relatório de transparência do Google. Seja você um desenvolvedor web, um negócio ou um internauta, essa é uma conquista coletiva que torna a Internet um lugar mais seguro para todos.

Porcentagem de páginas carregadas em HTTPS no Chrome por plataforma ( Relatório de transparência do Google )

A maneira como o TLS é implantado também mudou. A validade máxima do certificado para certificados públicos passou de 5 para 2 anos ( CA / Browser Forum ) e cairá para 1 ano no futuro próximo. Para reduzir o número de interrupções causadas pelas inscrições manuais de certificados, a IETF (Internet Engineering Task Force) padronizou o ACME (Automatic Certificate Management Environment). O ACME permite que as autoridades de certificação (CAs) ofereçam certificados TLS para a Web pública de maneira automatizada e interoperável.

Ao encerrarmos este passeio emocionante da história recente do TLS, ficaríamos indiferentes se não mencionássemos Let’s Encrypt – a primeira CA sem fins lucrativos de confiança pública. Seu foco na automação e no TLS por padrão foi fundamental para esse aumento maciço no uso do TLS. De fato, o Let’s Encrypt acabou de emitir seu bilionésimo (!) Certificado. O Google tem apoiado ativamente o Let’s Encrypt porque acreditamos que o trabalho que eles fazem para tornar o TLS acessível é importante para a segurança e a resiliência da infraestrutura da Internet. Continue balançando, vamos criptografar!

Simplificando o gerenciamento do ciclo de vida do certificado para usuários do Google

Esses são avanços importantes que estamos fazendo coletivamente na comunidade de segurança. Ao mesmo tempo, esses esforços significam que estamos migrando para chaves de vida mais curta para melhorar a segurança, o que, por sua vez, exige renovações de certificado mais frequentes. Além disso, as implantações de infraestrutura estão ficando mais heterogêneas. O tráfego da Web é atendido por vários datacenters, geralmente de diferentes fornecedores. Isso dificulta manter manualmente as guias em que os certificados precisam ser renovados e garantir que novos certificados sejam implantados corretamente. Então, qual é o caminho a seguir?

Com os números de adoção citados acima, fica claro que o TLS e HTTPS, a Web PKI e o gerenciamento do ciclo de vida do certificado são fundamentais para todos os produtos ofertados pelo Google e seus clientes. É por isso que expandimos esforços significativos para habilitar o TLS por padrão para nossos produtos e serviços, além de automatizar renovações de certificados para tornar o gerenciamento do ciclo de vida dos certificados mais confiável, escalável globalmente e confiável para nossos clientes. O objetivo é simples: garantir que o TLS funcione imediatamente, independentemente do serviço do Google que você utiliza.

ACME protocolo de automação de emissão do certificado digital

Para apoiar esse objetivo, ativamos o gerenciamento automático de certificados TLS para serviços do Google usando um serviço ACME somente interno, o Google Trust Services. Isso se aplica a nossos próprios produtos e serviços, bem como os clientes no Alphabet e no Google Cloud. Como resultado, nossos usuários não precisam mais se preocupar com coisas como expiração de certificado, porque atualizamos automaticamente os certificados para os clientes Da Google. Alguns destaques da implementação incluem:

- Todos os blogs do Blogger, Google Sites e sites do Google Meu Negócio agora recebem HTTPS por padrão para seus domínios personalizados.

- Os clientes do Google Cloud obtêm os benefícios do TLS gerenciado em seus domínios. Então:

- Os desenvolvedores criados com Firebase, Cloud Run e AppEngine obtêm automaticamente HTTPS para seus aplicativos.

- Ao implantar aplicativos com o Google Kubernetes Engine ou atrás do Google Cloud Load Balancing (GCLB), o gerenciamento de certificados é resolvido se os clientes optarem por usar certificados gerenciados pelo Google. Isso também torna o uso do TLS com esses produtos fácil e confiável.

Desempenho, escalabilidade e confiabilidade

Estes são requisitos fundamentais para os serviços do Google. Estabelecemos nossa própria CA, Google Trust Services, de confiança pública, para garantir que possamos atender a esses critérios para nossos produtos e serviços. Ao mesmo tempo, acreditamos na escolha do usuário. Assim, ao facilitar o uso do Google Trust Services, também possibilitamos, nos produtos e serviços do Google, o uso do Let’s Encrypt. Essa escolha pode ser feita facilmente através da criação de um registro CAA.

Embora todo mundo aprecie o TLS funcionando imediatamente, também sabemos que os usuários avançados têm necessidades especializadas. É por isso que fornecemos recursos avançados no Google Cloud Load Balancing para permitir que os clientes controlem políticas em torno da terminação TLS.

Além disso, através do trabalho sobre Transparência de certificados em colaboração com outras organizações, facilitamos a proteção de suas marcas e de seus clientes por meio do monitoramento do ecossistema WebPKI em busca de certificados emitidos para seus domínios ou similares a seus domínios , para que possam tomar medidas proativas para interromper qualquer abuso antes que ele se torne um problema. Por exemplo, o Facebook usou os Registros de transparência de certificados para capturar vários sites de phishing que tentavam se passar por seus serviços.

Todos têm que reconhecer a importância da segurança, privacidade e confiabilidade para você e o que o Google investiu em todo o seu portfólio de produtos para garantir que, no que diz respeito ao TLS e HTTPS, você tenha as ferramentas necessárias para implantar com confiança.

Conheça um pouco mais sobre HTTPS e TLS com os artigos abaixo:

Os principais navegadores poderão bloquear sites HTTPs/TLS

10 ferramentas online para testar SSL, TLS e vulnerabilidades