Servidores do Microsoft SQL e MySQL que não possuem a devida proteção estão sofrendo ataques do malware Gh0stCringe. Por sua vez, este é um tipo de malware. O Gh0stCringe, também conhecido como CirenegRAT, é uma variante do malware Gh0st RAT. Ele foi implantado mais recentemente em operações de espionagem cibernética chinesa em 2020. Porém, suas origens estão em 2018. Portanto, é preciso estar atento a servidores inseguros do Microsoft SQL e MySQL.

Em um novo relatório da empresa de segurança cibernética AhnLab, os pesquisadores descrevem como os agentes de ameaças por trás do GhostCringe estão visando servidores de banco de dados mal protegidos com credenciais de conta fracas e sem supervisão.

Servidores inseguros do Microsoft SQL e MySQL atingidos pelo malware Gh0stCringe

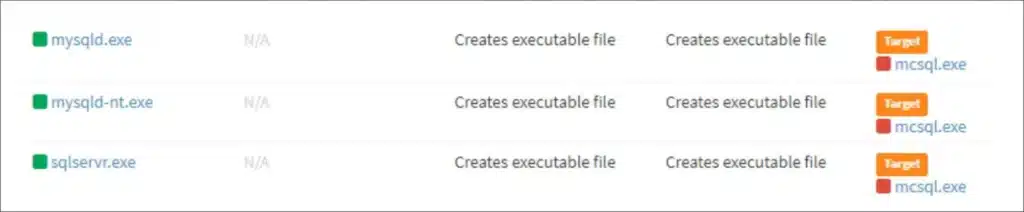

Como você pode ver abaixo, os agentes de ameaças estão violando os servidores de banco de dados e usando os processos mysqld.exe, mysqld-nt.exe e sqlserver.exe para gravar o executável malicioso ‘mcsql.exe’ no disco.

Fonte: AhnLab

Esses ataques são semelhantes aos ataques ao servidor Microsoft SQL de fevereiro passado, que eliminaram os beacons Cobalt Strike usando o comando Microsoft SQL.

Além do Gh0stCringe, o relatório do AhnLab menciona a presença de várias amostras de malware nos servidores examinados, indicando que os agentes de ameaças concorrentes estão violando os mesmos servidores para descartar cargas úteis para suas próprias campanhas.

Gh0stCringe no servidor

Gh0stCringe RAT é um malware poderoso que estabelece uma conexão com o servidor C2 para receber comandos personalizados ou exfiltrar informações roubadas para os adversários.

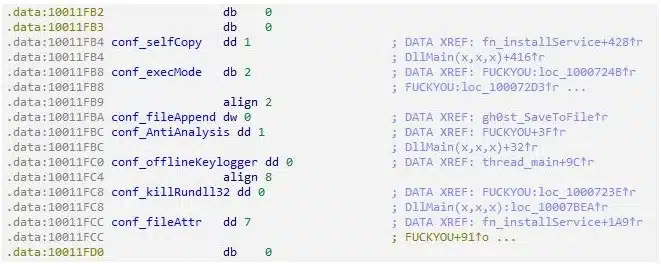

O malware pode ser configurado durante a implantação com configurações específicas referentes às suas funções, conforme detalhado abaixo:

- Autocópia [Ligado/Desligado]: Se ativado, ele copia a si mesmo para um determinado caminho, dependendo do modo.

- Modo de execução [Mode]: Pode ter valores de 0, 1 e 2.

- Alteração do tamanho do arquivo [Tamanho]: No Modo #2, o malware se copia para um caminho específico e, se houver um valor definido, adiciona dados inúteis do tamanho designado na parte de trás do arquivo Arquivo.

- Técnica de interrupção de análise [On/Off]: Obtém o PID de seu processo pai e do processo explorer.exe. Se resultar em um valor de 0, termina a si mesmo.

- Keylogger [On/Off]: Se ativado, o encadeamento de keylogging opera.

- Encerramento do processo Rundll32 [On/Off] Se ativado, executa o comando para encerrar o processo rundll32 que está em execução.

- Propriedade de arquivo de auto-cópia [Attr]: define a propriedade como somente leitura, oculta e sistema

Dos itens acima, o keylogger é talvez o componente mais agressivo, pois é isso que rouba as entradas do usuário do sistema comprometido.

O componente keylogging usa o método Windows Polling (API GetAsyncKeyState) para consultar o estado de cada chave por meio de um loop infinito.

Esse método de registro confiável apresenta o risco de uso de CPU suspeitosamente alto, mas em servidores mal gerenciados, é improvável que isso cause problemas aos agentes de ameaças.

O malware também monitorará as teclas pressionadas nos últimos três minutos e as enviará com informações básicas do sistema e da rede para os servidores de comando e controle do malware.

Esses pressionamentos de tecla registrados permitirão que os agentes de ameaças roubem credenciais de login e outras informações confidenciais que os usuários conectados inseriram no dispositivo.

Modos e comandos

CirenegRAT oferece suporte a quatro modos operacionais, ou seja, 0, 1, 2 e um modo especial do Windows 10, selecionado pelo agente da ameaça durante a implantação.

Os modos configuram como a persistência é estabelecida através da modificação do registro do Windows e da ativação do módulo de auto-cópia. Por exemplo, o Modo #0 está sendo executado sem persistência, enquanto o Modo #2 estabelece a persistência e considera as configurações de autocópia.

Quanto aos comandos remotos suportados pelo RAT, eles são resumidos a seguir:

- Baixe cargas adicionais do C2 e execute-as.

- Conectar-se a uma URL via IE

- Destruir MBR (registro mestre de inicialização)

- Keylogging (comando independente)

- Roubar banco de dados da área de transferência

- Colete informações relacionadas à Tencent

- Atualizar

- Desinstalar

- Registrar chave de execução

- Encerrar sistema host

- Reinicializar placa de rede

- Verificar processos em execução

- Exibir pop-up de mensagem

Como proteger servidores de banco de dados

Primeiro, atualize o software do servidor para aplicar as atualizações de segurança mais recentes disponíveis, o que ajuda a excluir uma série de ataques que aproveitam vulnerabilidades conhecidas.

Também é essencial usar uma senha de administrador forte que seja difícil de adivinhar ou força bruta.

A etapa mais crucial é colocar o servidor de banco de dados atrás de um firewall, permitindo que apenas dispositivos autorizados acessem o servidor.

Por fim, monitore todas as ações para identificar atividades de reconhecimento suspeitas e use um controlador de acesso a dados para inspeção de políticas de transações de dados.

Via BleepingComputer