A segurança NPM voltou a ser colocada em xeque após a revelação do ataque Shai-Hulud 2.0, uma nova onda de malware altamente sofisticada que comprometeu centenas de pacotes, expôs cerca de 400.000 segredos e colocou em risco toda a cadeia de suprimentos de software que depende de Node.js. Em um momento em que a confiança em dependências abertas é essencial, o ataque mostrou como credenciais válidas, tokens de automação e variáveis de ambiente podem ser explorados para ataques em larga escala sem que as vítimas sequer percebam.

O objetivo deste artigo é explicar em profundidade como o Shai-Hulud 2.0 funcionou, por que o impacto foi tão devastador e o que desenvolvedores, equipes de DevOps e profissionais de segurança podem fazer para mitigar riscos. Em um ecossistema onde dependemos de milhares de pacotes interligados, entender esse ataque é crucial para proteger fluxos de CI/CD, sistemas Linux, ambientes em contêineres e pipelines automatizados.

O que foi o ataque Shai-Hulud 2.0 e seu mecanismo de infecção

O Shai-Hulud 2.0 foi uma evolução direta do ataque anterior que já havia mirado o ecossistema Node.js, mas agora com técnicas muito mais furtivas. O malware foi inserido em pacotes aparentemente legítimos no NPM, ativando seu código malicioso por meio de um pre-install hook, o evento de pré-instalação executado automaticamente durante o npm install.

A estratégia foi simples e devastadora: assim que o pacote era instalado, o malware iniciava um processo de varredura utilizando o TruffleHog, porém sem a flag only-verified, o que permitia coletar não apenas segredos comprovadamente válidos, mas também qualquer credencial suspeita detectada no ambiente. Esse comportamento ampliou a quantidade de segredos capturados, permitindo a coleta de tokens de API, chaves de serviços em nuvem, credenciais de CI/CD e dados potencialmente sensíveis de ambientes corporativos. O uso do pre-install hook garantiu que a infecção ocorresse silenciosamente, antes mesmo que o desenvolvedor tivesse qualquer chance de interceptar a execução ou analisar o conteúdo do pacote instalado. Pacotes aparentemente inofensivos passaram a ser vetores de exfiltração, criando um ataque invisível e extremamente eficiente.

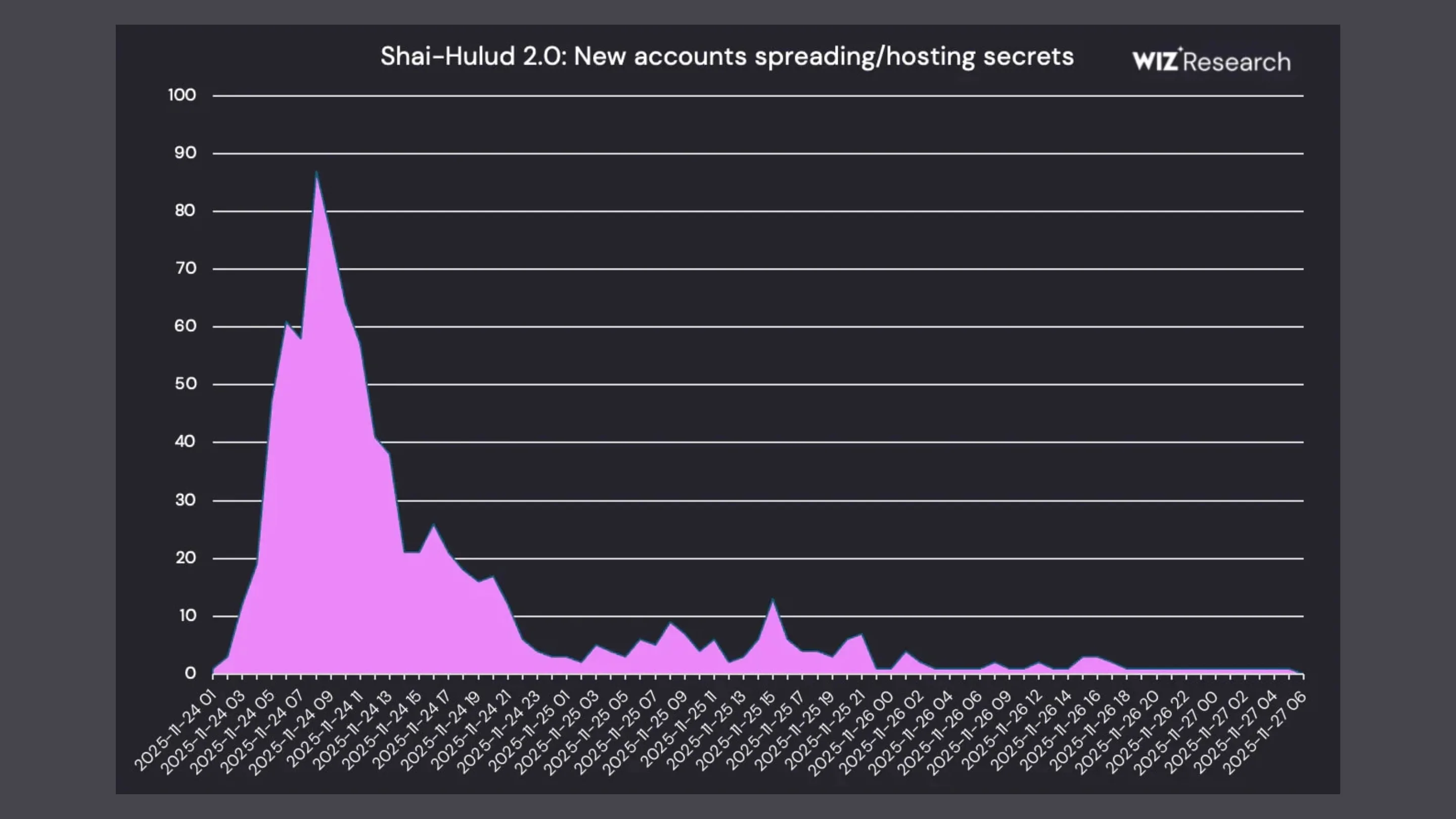

Imagem: Wiz

A dimensão do vazamento: 400.000 segredos e tokens válidos

O número revelado pelos analistas de segurança impressiona: cerca de 400.000 segredos foram capturados e exfiltrados, tornando o Shai-Hulud 2.0 um dos maiores incidentes de comprometimento de credenciais na história do ecossistema JavaScript. O malware coletava arquivos como contents.json, truffleSecrets.json, environment.json e actionsSecrets.json, que carregam uma ampla gama de informações sensíveis.

O mais alarmante é que mais de 60% dos tokens NPM capturados ainda estavam válidos no momento da análise, permitindo que invasores publicassem versões maliciosas de pacotes, apagassem repositórios, manipulassem pipelines de CI/CD ou até acessassem ferramentas corporativas internas. Além disso, vazamentos desse tipo afetam diretamente a confiança no próprio ecossistema de pacotes, já que credenciais comprometidas podem ser usadas para contaminar ainda mais dependências downstream, multiplicando o impacto do ataque à cadeia de suprimentos.

Plataformas mais atingidas, Linux, contêineres e GitHub Actions

Os relatórios mostram que o Shai-Hulud 2.0 teve maior sucesso em ambientes Linux, responsável por 87% das infecções detectadas. Isso não surpreende, já que Linux é amplamente utilizado em pipelines de automação e servidores de CI/CD no mundo todo. Em segundo lugar estão os contêineres, com cerca de 76% das instâncias comprometidas, destacando o risco crescente em ambientes baseados em Docker, Kubernetes e sistemas automatizados que constroem imagens a partir de dependências NPM. Mas o coração do ataque foi o comprometimento de pipelines GitHub Actions, que se mostraram o alvo mais valioso.

O malware explorou o fato de que workflows carregam inúmeras variáveis de ambiente sensíveis, incluindo tokens utilizados para publicar pacotes, autenticar runners e interagir com APIs internas. Plataformas como Jenkins e GitLab CI também apareceram entre os sistemas afetados, mas com impacto menor. A dependência excessiva de credenciais persistentes em pipelines foi uma das principais razões para a explosão do número de tokens capturados.

Lições cruciais e como proteger sua cadeia de suprimentos

O ataque Shai-Hulud 2.0 reforça a necessidade urgente de fortalecer práticas de segurança de pacotes Node, rotacionar credenciais comprometidas e implementar medidas que limitem o impacto de vazamentos inevitáveis. A primeira recomendação é adotar tokens de escopo limitado, que restringem as ações permitidas em caso de comprometimento. Tokens amplos, com permissões irrestritas, foram um dos principais facilitadores do ataque. Em seguida, equipes devem aplicar rotação automática de tokens, especialmente em pipelines de CI/CD. Esse processo reduz drasticamente a janela em que credenciais capturadas podem ser utilizadas.

Outra prática essencial é revisar dependências explosivas que se tornaram pontos de entrada, como @postman/tunnel-agent e @asyncapi/specs, que estavam entre os pacotes mais afetados no ataque. Ferramentas de auditoria de cadeia de suprimentos, scanners de vulnerabilidade e monitoramento contínuo de pacotes devem ser parte obrigatória do fluxo de desenvolvimento. Além disso, é fundamental reforçar políticas de segurança para contêineres e ambientes Linux, onde a maioria das infecções ocorreu. Isso inclui isolamento de aplicações, execução de contêineres rootless, regras de egress filtering e logs auditáveis.

Conclusão, a ameaça Shai-Hulud e o futuro da segurança

O Shai-Hulud 2.0 é um marco preocupante na evolução dos ataques à cadeia de suprimentos de software. Mais do que expor credenciais, ele mostrou como ferramentas legítimas podem ser usadas de forma maliciosa para amplificar o impacto de um simples pacote comprometido. Com 400.000 segredos expostos e sistemas Linux, contêineres e GitHub Actions entre os mais atingidos, o incidente reforça que o ecossistema NPM precisa de medidas mais robustas para preservar sua integridade.

Desenvolvedores e equipes de DevOps devem agir imediatamente: revisar dependências, auditar pipelines, aplicar rotação de tokens e fortalecer a segurança de ambientes automatizados. Quanto mais a indústria depende de automação, mais importantes se tornam mecanismos eficazes de prevenção e detecção. Este é um alerta claro de que novas ondas de ataques devem surgir, cada vez mais sofisticadas e difíceis de detectar. Agir agora é a única maneira de reduzir o risco e garantir um futuro mais seguro para toda a cadeia de suprimentos de software.