Analisado em um relatório publicado pela empresa de segurança Zscaler, a nova ameaça DreamBus (executada em servidores Linux) é uma variante de um botnet mais antigo chamado SystemdMiner, visto pela primeira vez no início de 2019.

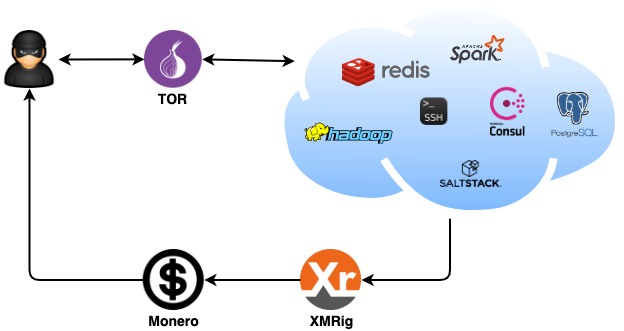

Mas as versões atuais do DreamBus receberam várias melhorias em comparação com os avistamentos iniciais do SystemdMiner. Atualmente, o botnet visa aplicativos de nível corporativo que são executados em sistemas Linux. Os alvos incluem: PostgreSQL, Redis, Hadoop YARN, Apache Spark, HashiCorp Consul, SaltStack e o serviço SSH.

Botnet DreamBus visa aplicativos corporativos em servidores Linux

Alguns desses aplicativos são alvo com ataques de força bruta contra seus nomes de usuário administrador padrão; outros com comandos maliciosos enviados para endpoints de API expostos; ou por meio de exploits para vulnerabilidades mais antigas.

A ideia é dar à gangue DreamBus um ponto de apoio em um servidor Linux; onde eles possam baixar e instalar um aplicativo de código aberto que extrai a criptomoeda Monero (XMR) para gerar lucros para os invasores.

Além disso, cada um dos servidores infectados também é usado como um bot na operação DreamBus para lançar mais ataques de força bruta contra outros alvos.

A Zscaler também disse que o DreamBus empregou algumas medidas para evitar uma detecção fácil. Uma delas era que todos os sistemas infectados com o malware se comunicavam com o servidor de comando e controle do botnet por meio do novo protocolo DNS-over-HTTPS.

Mas, apesar de medidas de proteção, Brett Stone-Gross da Zscaler acredita que estamos vendo mais uma rede de bots nascida e operada na Rússia ou no Leste Europeu. Por fim, Brett disse:

Atualizações e novos comandos emitidos normalmente começam por volta das 6h UTC ou 9h do horário padrão de Moscou (MSK); e terminam aproximadamente às 15h UTC ou 18h MSK.

ZDNET