Duas falhas graves de segurança estão afetando o painel de controle da Web e afeta servidores Linux deixando-os vulneráveis a ataques RCE. A descoberta é uma revelação de pesquisadores. Portanto, segundo eles, o Painel de Controle da Web pode funcionar como parte de uma cadeia de exploração para obter a execução remota de código pré-autenticado nos servidores afetados. Então, bugs críticos no painel de controle da Web afetam servidores Linux, especificamente ligados ao CentOS.

A falha identificada como CVE-2021-45467, então, é um problema referente a um caso de vulnerabilidade de inclusão de arquivo. Assim, isso acontece quando um aplicativo da Web começa a expor ou executar arquivos arbitrários no servidor da Web. O Control Web Panel, antes tinha o nome de CentOS Web Panel. É um software de painel de controle Linux de código aberto usado para implantar ambientes de hospedagem na web.

Bugs críticos no painel de controle da Web afetam servidores Linux

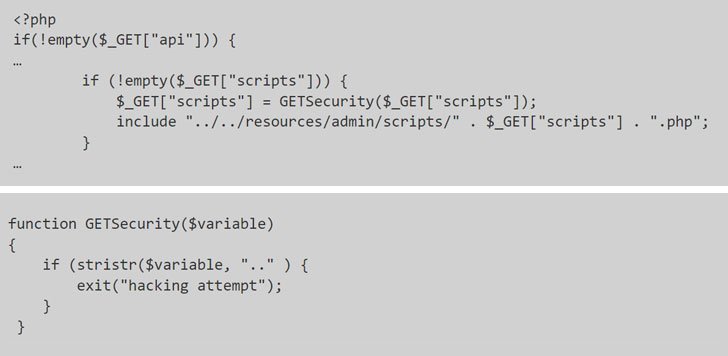

O problema surge quando duas das páginas PHP não autenticadas usadas no aplicativo – “/user/login.php” e “/user/index.php” – não validam adequadamente um caminho para um arquivo de script. É o que afirma a Octagon Networks por meio do pesquisador Paulos Yibelo. Ele descobriu e relatou as falhas.

Depois de hospedar o CWP em um ambiente local, rapidamente ficou evidente que a maioria dos recursos requer contas administrativas ou de usuário para serem executadas. Como estamos interessados apenas em vulnerabilidades que podem ser exploradas sem autenticação ou interação do usuário, evitaremos todas as seções restritas e focaremos nossa pesquisa em partes do painel que são expostas sem autenticação no webroot. Acontece que não é muito exposto.

Para exploraraão da vulnerabilidade, tudo o que um invasor precisa fazer é alterar a instrução include. Esta serve para incluir o conteúdo de um arquivo PHP em outro arquivo PHP, para injetar código malicioso de um recurso remoto e obter o código execução.

O aplicativo tinha proteções para sinalizar tentativas de mudança para um diretório pai (indicado por “..”) como uma “tentativa de hacking”. No entanto, ele não impediu que o interpretador PHP aceitasse uma string especialmente criada, como “. $00.” e alcançando efetivamente um bypass completo.

Isso não apenas permite que um agente mal-intencionado acesse endpoints de API restritos. Do mesmo modo, podem usá-lo em conjunto com uma vulnerabilidade de gravação de arquivo arbitrária (CVE-2021-45466) para obter execução remota completa de código no servidor.

Isso ocorre da seguinte forma:

- Envia uma carga útil de inclusão de arquivo com byte nulo para adicionar uma chave de API maliciosa;

- Usa a chave de API para gravar em um arquivo (CVE-2021-45466)

- Usa a etapa 1 para incluir o arquivo no qual acabamos de escrever (CVE-2021-45467)

No entanto, após a divulgação do problema, os mantenedores do CWP corrigiram as falhas. Assim, isso ocorreu com as atualizações enviadas no início deste mês.