O Tor é um projeto cujo objetivo principal é o desenvolvimento de uma rede de comunicações distribuídas de baixa latência e sobreposta à Internet, para não revelar a identidade de seus usuários, ou seja, seu endereço IP é mantido anônimo. No entanto, pesquisadores da ESET anunciaram recentemente que descobriram a propagação de uma versão falsa do navegador Web Tor por estranhos.

Desde que foi feita uma compilação do navegador, ela foi posicionada como a versão oficial russa do navegador Tor, enquanto seus criadores não tinham nada a ver com essa compilação.

Contudo, o principal pesquisador de malware da ESET, Anton Cherepanov, disse que a investigação identificou três carteiras de bitcoin usadas por hackers desde 2017:

Cada carteira contém um número relativamente grande de pequenas transações; Consideramos que isso é uma confirmação de que essas carteiras foram usadas pelo navegador Trojanized Tor.

Mais detalhes sobre a versão falsa do navegador Web Tor

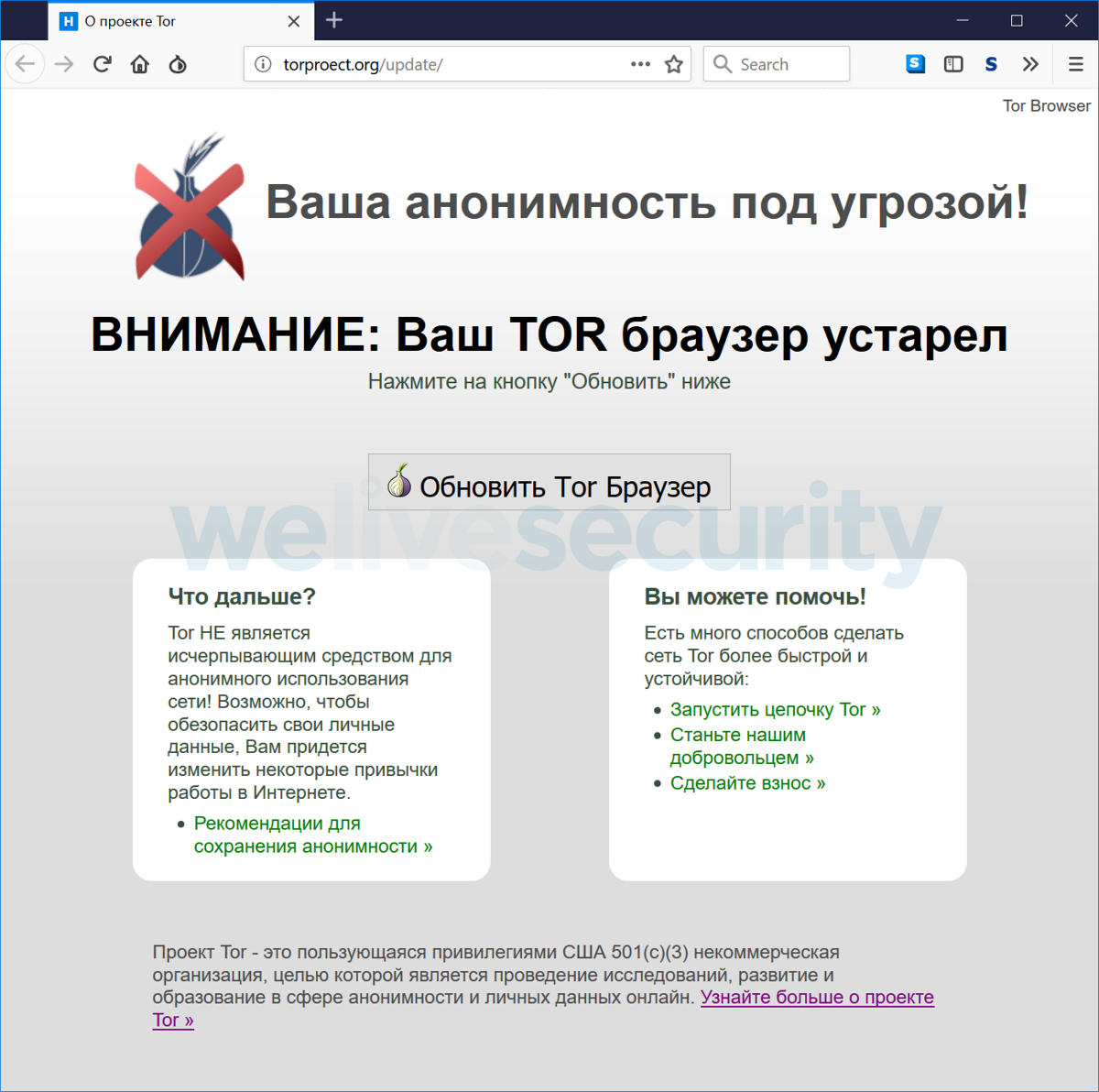

Então, o objetivo desta versão modificada do Tor era substituir as carteiras Bitcoin e QIWI. Para enganar os usuários, os criadores da compilação registraram os domínios tor-browser.org e torproect.org (diferente do site oficial torproJect.org, sem a letra “J”).

Por outro lado, é importante mencionar que a versão maliciosa do Tor foi configurada apenas para Windows.

Desde 2017, o navegador malicioso do Tor foi promovido em vários fóruns em russo, em discussões relacionadas a darknet, criptomoedas, evitando falhas de Roskomnadzor e problemas de privacidade.

Para distribuir o navegador em pastebin.com, foram criadas muitas páginas otimizadas para serem exibidas no topo dos mecanismos de pesquisa em tópicos relacionados a várias operações ilegais, censura, nomes de políticos famosos, etc.

Além disso, o conjunto fictício foi baseado na base de códigos do Tor Browser 7.5 e, além dos recursos maliciosos incorporados, configurações secundárias de agentes de usuários, desativação da verificação de assinatura digital para complementos e bloqueio do sistema de instalação da atualização, idêntico ao navegador oficial do Tor.

A inserção maliciosa era anexar um controlador de conteúdo ao plug-in HTTPS Everywhere comum (um script script.js adicional foi adicionado ao manifest.json).

Assim, o script integrado ao HTTPS Everywhere, quando cada página foi aberta, foi para o servidor de administração, que retornou o código JavaScript que deve ser executado no contexto da página atual.

No entanto, ao analisar o código malicioso, apenas o código foi registrado para substituir os detalhes das carteiras QIWI e Bitcoin nas páginas de aceitação de pagamento na darknet e foram acumulados 4,8 Bitcoins em carteiras para substituí-las, o que corresponde a aproximadamente 40 mil dólares.

Fonte: LinuxAdictos