Pesquisadores de segurança da Netlab, uma unidade de caça de ameaças de rede da gigante chinesa de segurança cibernética Qihoo 360, descobriram a primeira cepa de malware vista abusando do protocolo DNS sobre HTTPS (DoH). O malware, chamado Godlua, foi detalhado em um relatório publicado na segunda-feira pelos pesquisadores da empresa. Portanto, um Malware abusao de novo protocolo DoH.

Malware abusa de novo protocolo DoH

Segundo a equipe da Netlab, Godlua é uma cepa de malware escrita em Lua, que age como um backdoor em sistemas infectados. Ele está escrito para funcionar em servidores Linux. Assim, os invasores estão usando um exploit do Confluence (CVE-2019-3396) para infectar sistemas desatualizados, e as primeiras amostras carregadas no VirusTotal classificaram-no erroneamente como um minerador de criptomoeda.

No entanto, os pesquisadores da Netlab dizem que o malware realmente funciona como um bot DDoS. Eles já o viram sendo usado em ataques, como um direcionado contra o liuxiaobei.com, a página inicial de um site de fãs de Liu Xiaobei.

Como se dá o ataque

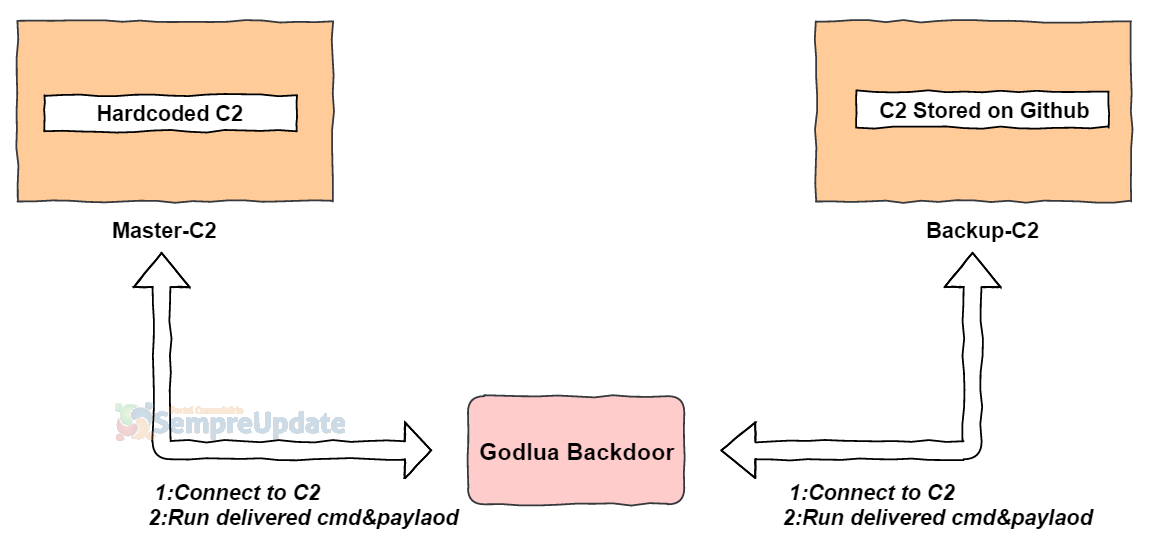

Pesquisadores dizem ter visto duas versões de Godlua até agora, com uma arquitetura um pouco semelhante. Ambas as versões usavam solicitações DNS sobre HTTPS para recuperar o TXT (registro de texto) de um nome de domínio. Neste caso, a URL de um servidor de comando e controle (C & C) subseqüente estava sendo armazenada e ao qual o malware Godlua deveria se conectar para obter instruções adicionais.

Essa técnica de recuperar os endereços URL do servidor C & C do segundo/terceiro estágio dos registros de texto do DNS não é nova. A novidade aqui é o uso de uma solicitação de DoH em vez de uma solicitação de DNS clássica.

O DNS sobre HTTPS funciona enviando solicitações de DNS por meio de uma conexão HTTPS criptografada. Ele faz isso em vez de usar uma solicitação UDP de texto sem formatação clássica.

A solicitação do DoH (DNS) é criptografada e invisível para observadores de terceiros, incluindo software de segurança cibernética que depende do monitoramento passivo de DNS para bloquear solicitações de domínios maliciosos conhecidos.

Um grande problema para todos

This is the first analysis of malware leveraging DNS over HTTPS I've seen – https://t.co/LcClinudzt

— Nick Biasini (@infosec_nick) July 2, 2019

A descoberta de que Godlua usa o DoH para esconder o tráfego de DNS causou um choque na comunidade de segurança cibernética nesta semana, com muitos reagindo tanto no Twitter [ 1 , 2 ] quanto no Reddit.

Muitos expressaram o receio de que outras tensões provocadas por malware agora também adotem esse recurso. Portanto, isso tornaria inútil uma grande quantidade de produtos de segurança cibernética que dependem do monitoramento de DNS passivo.

Assim, o medo é justificado. No entanto, a comunidade de segurança cibernética sempre encontrou soluções alternativas para os truques que o malware emprega. Então, espera-se que eles também encontrem uma para lidar com as cepas que usam o DoH.

Para mais informações

Mais informações sobre o protocolo DoH podem ser encontradas no documento RFC 8484 da Internet Engineering Task Force (IETF).

Os principais navegadores, como o Firefox e o Chrome, já suportam o DoH. No mês passado, o Google anunciou o suporte de DoH para seu serviço de DNS público, que a empresa oferece gratuitamente para usuários em países onde os governos estão filtrando e bloqueando o tráfego da Internet com base no monitoramento passivo de DNS.