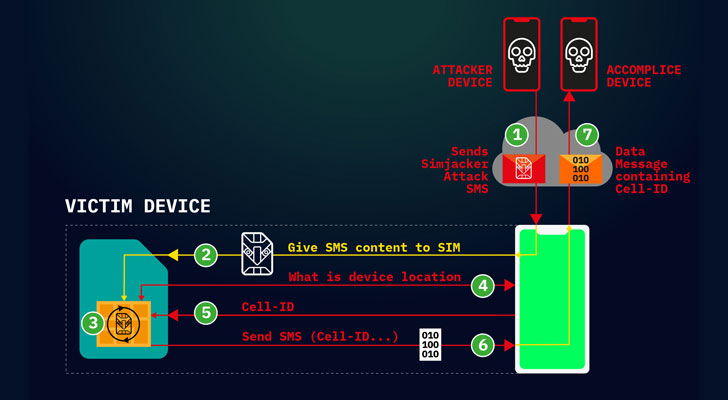

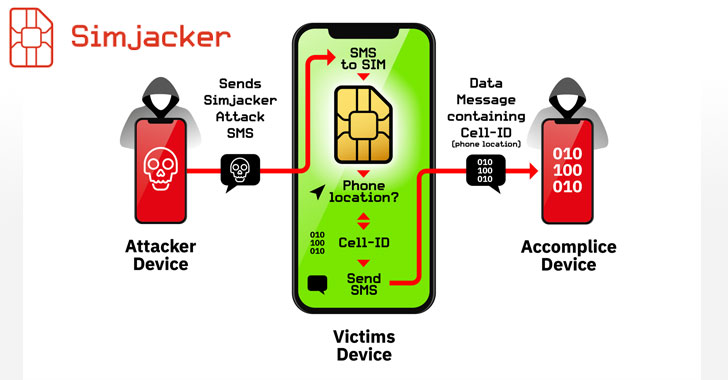

O cartão SIM é um dos elementos mais seguros de nossos telefones celulares e permite que as operadoras identifiquem e nos deem acesso à sua rede. No entanto, um grupo de pesquisadores questionou sua segurança, pois alegam que há uma nova falha crítica em nosso cartão SIM que permite que um invasor remoto invadir telefones celulares e nos espionar apenas enviando um SMS.

SimJacker: o ataque que o malware pode entrar no nosso celular através do SIM

A vulnerabilidade foi apelidada de SimJacker e ataca uma parte do software chamado S@T Browser (SIMalliance Toolbox Browser), uma ferramenta de cartão SIM usada por muitas operadoras em pelo menos 30 países ao redor do mundo.

Entretanto, essa ferramenta adiciona várias funcionalidades para as operadoras, podendo gerenciar serviços, assinaturas ou outros serviços.

Para operar, ele contém uma série de instruções, como enviar uma mensagem curta, estabelecer uma chamada, iniciar o navegador, executar um comando ou enviar dados, que podem ser ativados enviando um SMS para o dispositivo.

Graças a isso, um invasor tem um ambiente de execução à sua disposição para executar os comandos.

Além disso, os pesquisadores descobriram que uma empresa que trabalha com governos de todo o mundo explora a vulnerabilidade há pelo menos dois anos para vigilância e espionagem de usuários em todo o mundo.

Para tirar proveito da nova falha no cartão SIM, apenas um modem GSM de 10 dólares é necessário para enviar um simples SMS e, assim, executar todos os tipos de atividades maliciosas.

Entre eles, encontramos a localização de um dispositivo e seu IMEI, substituindo a identidade do remetente de um SMS, enviando fraudes de números premium por SMS, forçando a chamada para o número desejado, abrindo um link malicioso no navegador do usuário, faça ataques DDoS, reproduza um som no celular, desconecte o cartão ou obtenha informações do celular, como idioma usado, tipo de conexão, nível de bateria, etc.

Basicamente, faça qualquer coisa que possa modificar o SIM.

O padrão do cartão SIM não é atualizado há 10 anos

O pior de tudo é que o usuário não tem como saber que está sendo alvo desse ataque ou que informações foram roubadas. A falha afeta todos os telefones celulares no mercado que usam os dois cartões SIM físicos (de qualquer tamanho) como eSIM, uma vez que a função está presente em todos os cartões há décadas. A especificação dos cartões SIM é atualizada desde 2009.

De fato, o ataque funciona tão bem porque aproveitou uma série de interfaces complexas e ferramentas ocultas. Isso mostra que os operadores não podem confiar nas tecnologias atuais para se defenderem.

Além disso, tendo tornado a vulnerabilidade pública, mais hackers tentarão tirar proveito dela.

A GSMA já possui todos os dados de vulnerabilidade. Além disso, o SIMalliance reconheceu a vulnerabilidade e recomendou que os fabricantes de cartões SIM incluíssem modificações nas mensagens push S@T.

Os operadores podem atenuar a vulnerabilidade introduzindo um processo para analisar e bloquear mensagens suspeitas que usam comandos S@T.

Os usuários só podem solicitar um novo SIM para se proteger contra isso, mas nem sabemos se as alterações serão implementadas no curto prazo.

Fonte: ADSLZone