Um ransomware chamado HelloXD tem Windows e Linux como alvos de suas operações. O ransomware estaria implantando um backdoor para facilitar o acesso remoto persistente a hosts infectados nos sistemas.

Ransomware HelloXD

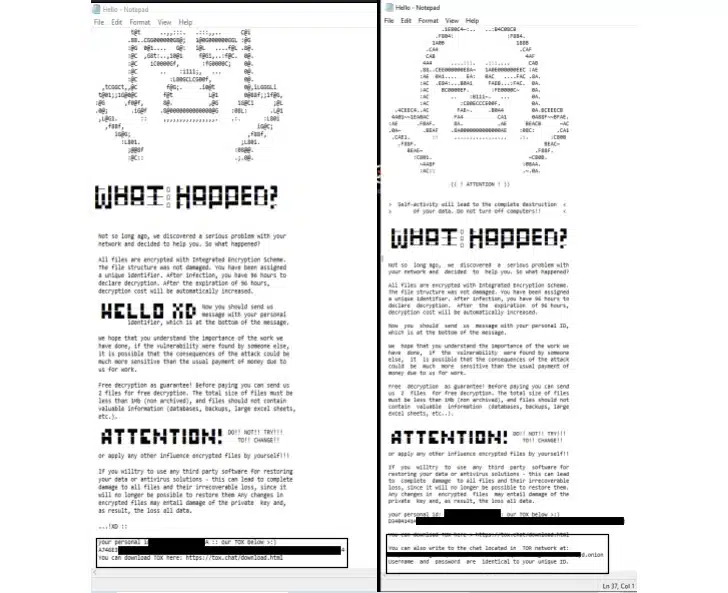

De acordo com Daniel Bunce e Doel Santos, pesquisadores de segurança de Palo Alto Networks Unit 42, “Ao contrário de outros grupos de ransomware, esta família de ransomware não tem um site de vazamento ativo; em vez disso, prefere direcionar a vítima afetada para negociações por meio de chat Tox e instâncias de mensagens baseadas em Onion”.

Esse ransomware é relativamente novo. O HelloXD surgiu em 30 de novembro de 2021 e é baseado no código vazado de Babuk, que foi publicado em um fórum de crimes cibernéticos em russo em setembro de 2021. Os operadores seguem a abordagem testada e comprovada de dupla extorsão para exigir pagamentos de criptomoedas, exfiltrando os dados confidenciais da vítima, além de criptografá-los e ameaçar divulgar as informações.

O implante em questão, chamado MicroBackdoor, é um malware de código aberto usado para comunicações de comando e controle (C2), com seu desenvolvedor Dmytro Oleksiuk chamando-o de “coisa realmente minimalista com todos os recursos básicos em menos de 5.000 linhas de código.”

Diferentes variantes sendo implantadas

Diferentes variantes do implante foram adotadas pelo ator de ameaça bielorrusso apelidado de Ghostwriter (também conhecido como UNC1151) em suas operações cibernéticas contra organizações estatais ucranianas em março de 2022.

Os recursos do MicroBackdoor permitem que um invasor navegue no sistema de arquivos, faça upload e download de arquivos, execute comandos e apague evidências de sua presença das máquinas comprometidas. Suspeita-se que a implantação do backdoor seja realizada para monitorar o progresso do ransomware.

A Unit 42 disse que vinculou o provável desenvolvedor russo por trás do HelloXD – que atende pelos aliases online x4k, L4ckyguy, unKn0wn, unk0w, _unkn0wn e x4kme – a outras atividades maliciosas, como vender exploits de prova de conceito (PoC) e Kali personalizado distribuições Linux reunindo a trilha digital do ator.

Um novo estudo da IBM X-Force revelou que a duração média de um ataque de ransomware corporativo, reduziu 94,34% entre 2019 e 2021 de mais de dois meses para meros 3,85 dias. As tendências de aumento de velocidade e eficiência no ecossistema de ransomware-as-a-service (RaaS) foram atribuídas ao papel fundamental desempenhado pelos corretores de acesso inicial na obtenção de acesso às redes das vítimas e, em seguida, vender o acesso aos afiliados, que, por sua vez, abuse da base para implantar cargas úteis de ransomware.