A Cloudflare divulgou seu relatório de tendências de ataques DDoS no terceiro trimestre esta semana. Segundo a empresa, o índice atingiu um recorde de trimestre em relação a ataques devastadores em serviços VoIP. Os pesquisadores da Cloudflare disseram que viram os vários “ataques DDoS HTTP com recorde, ataques de camada de rede com força de terabit e um dos maiores botnets já implantados (Meris)”, observando o surgimento de ataques DDoS de resgate no serviço de voz sobre provedores IP (VoIP). O ataque ao Bandwidth.com deixou dezenas de empresas lutando para lidar com interrupções. Assim, a Cloudflare destaca ataques DDoS devastadores em serviços VoIP e vários ‘ataques de HTTP recorde’.

Os EUA lideraram a lista pelo segundo trimestre consecutivo de países com as empresas mais visadas. Mas Cloudflare observou que empresas no Reino Unido e Canadá também dispararam na lista.

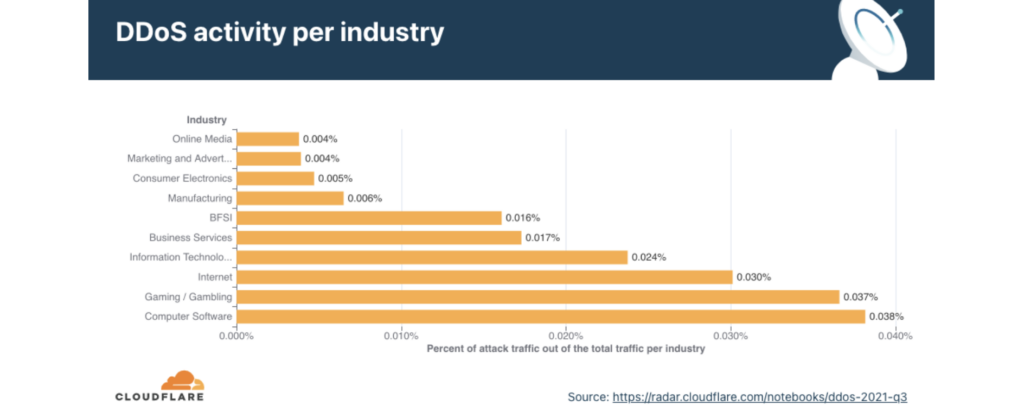

As empresas de software de computador, jogos, jogos de azar, TI e Internet tiveram um aumento médio de ataques de 573% em comparação com o trimestre anterior.

No geral, os ataques DDoS em todo o mundo aumentaram 44%, de acordo com a pesquisa da Cloudflare, enquanto o Oriente Médio e a África lideraram com aumentos médios de ataque de 80%.

“Marrocos registrou a maior atividade DDoS no terceiro trimestre globalmente – três em cada 100 pacotes fizeram parte de um ataque DDoS. Embora os ataques SYN e RST continuem sendo o método de ataque dominante usado pelos atacantes, a Cloudflare observou um aumento nos ataques de amplificação DTLS – – registrando um aumento de 3.549% no QoQ. Os atacantes visaram (e continuam a visar no quarto trimestre deste ano) provedores de serviços VoIP com campanhas massivas de ataque DDoS na tentativa de derrubar a infraestrutura SIP “, disseram os pesquisadores.

Cloudflare destaca ataques DDoS devastadores em serviços VoIP e vários ‘ataques de HTTP recorde’

Os dados da Cloudflare mostraram que a maioria dos ataques DDoS teve origem em dispositivos e servidores na China, nos EUA e na Índia, mas o número de ataques da China diminuiu 30% ao longo do trimestre.

O relatório também leva tempo para discutir o botnet Meris, que é alimentado por dispositivos da Internet das Coisas (IoT). Produtos IoT, PCs, dispositivos domésticos – incluindo câmeras, videocassetes, TVs e roteadores – que são sequestrados e se tornam nós escravos em uma rede de botnet são normalmente usados em ataques DDoS.

Cloudflare disse que Meris foi “um dos botnets mais poderosos implantados para lançar alguns dos maiores ataques HTTP DDoS da história”, acrescentando que no terceiro trimestre eles viram ” um dos maiores ataques HTTP registrados – 17,2 milhões de rps (solicitações por segundo) – – visando um cliente no setor de serviços financeiros. “

O Meris tem sido usado para atingir redes e organizações em todo o mundo, incluindo sites de notícias como o KrebsOnSecurity.

“O botnet Meris infectou roteadores e outros equipamentos de rede fabricados pela empresa letã MikroTik. De acordo com o blog do MikroTik, uma vulnerabilidade no MikroTik RouterOS (que foi corrigida após sua detecção em 2018) foi explorada em dispositivos ainda não corrigidos para construir um botnet e lançar ataques DDoS coordenados por malfeitores”, declarou Cloudflare, comparando-o ao botnet Mirai 2016.

“Enquanto Mirai infectou dispositivos IoT com baixo poder computacional, como câmeras inteligentes, Meris é um enxame crescente de infraestrutura de rede (como roteadores e switches) com capacidade de processamento e transferência de dados significativamente maior do que dispositivos IoT – tornando-os muito mais potentes em causar danos em uma escala maior.”

Apesar de seu poder, Meris não causou realmente danos significativos ou interrupções, de acordo com Cloudflare.

Os alvos de ataques

A empresa observou que seus clientes nos serviços Magic Transit e Spectrum foram alvo de ataques de camada de rede por um botnet variante Mirai que “lançou mais de uma dúzia de ataques DDoS baseados em UDP e TCP que atingiram um pico várias vezes acima de 1 Tbps, com um pico máximo de aproximadamente 1,2 Tbps. “

O relatório observa que o número de ataques atingiu o pico em setembro, mas ao longo do trimestre, o número de grandes ataques aumentou, tanto no volume de tráfego entregue quanto no número de pacotes entregues.

“Os dados QoQ mostram que o número de ataques de tamanhos variando de 500 Mbps a 10 Gbps teve aumentos massivos de 126% a 289% em comparação com o trimestre anterior. Ataques acima de 100 Gbps diminuíram quase 14%. O número de ataques de taxa de bits maiores aumentou QoQ (com a única exceção sendo os ataques acima de 100 Gbps, que diminuíram em quase 14% QoQ). Em particular, os ataques variando de 500 Mbps a 1 Gbps tiveram um aumento de 289% QoQ e aqueles variando de 1 Gbps a 100 Gbps aumentaram 126%. Esta tendência mais uma vez ilustra que, embora (em geral) a maioria dos ataques seja realmente menor, o número de ataques ‘maiores’ está aumentando. Isso sugere que mais invasores estão acumulando mais recursos para lançar ataques maiores,” o relatório encontrado.

“A maioria dos ataques dura menos de uma hora, reiterando a necessidade de soluções de mitigação DDoS sempre ativas e automatizadas. Como nos trimestres anteriores, a maioria dos ataques tem vida curta. Para ser específico, 94,4% de todos os ataques DDoS duraram menos de um hora. Na outra extremidade do eixo, os ataques de mais de 6 horas representaram menos de 0,4% no terceiro trimestre de 21, e vimos um aumento QoQ de 165% em ataques de 1-2 horas. Seja como for, um um ataque mais longo não significa necessariamente um mais perigoso.”

Os cibercriminosos normalmente usam inundações SYN como método de ataque, mas houve um aumento de 3.549% no QoQ nos ataques por DTLS.

Vishal Jain, CTO da Valtix, disse que não é surpreendente saber que os ataques DDoS estão quebrando recordes. Por anos, a comunidade de segurança cibernética tem falado sobre como os dispositivos IoT levarão a botnets maiores, capazes de ataques DDoS mais fortes, disse Jain, acrescentando que conforme o volume de dispositivos IoT vulneráveis, comprometidos e mal configurados continuar a crescer – os provedores de serviços em nuvem irão ser desafiados a proteger os serviços de seus clientes.

“As organizações precisam ter um plano de resposta a incidentes em vigor que envolva um serviço de mitigação de DDoS”, disse Jain.

“Ser alertado sobre um possível ataque DDoS e identificar o que foi afetado permite que as equipes de segurança adotem uma abordagem proativa em vez de reagir aos serviços desativados. As empresas devem usar proteções DDoS L4 volumétricas baseadas em borda, complementando as proteções DDoS L7 perto de aplicativos voltados para a Internet.”

Ataques sofisticados

O analista de inteligência contra ameaças cibernéticas da Digital Shadows Stefano De Blasi disse que, embora os ataques DDoS sejam comumente associados a invasores tecnicamente não sofisticados, os eventos recentes são um lembrete de que adversários altamente qualificados podem montar operações de alta intensidade que podem resultar em consequências graves para seus alvos.

Nos últimos dois anos, De Blasi observou que a Digital Shadows observou com frequência invasores combinando ataques DDoS com táticas de extorsão cibernética, potencialmente oferecendo um vislumbre de como será o futuro dessa ameaça cibernética.

“Com a introdução da extorsão, levando a uma maior probabilidade de ganho financeiro, os agentes de ameaças com motivação financeira provavelmente veem os ataques DDoS como opções viáveis, especialmente com o sucesso obtido pelos operadores de ransomware. Nos próximos anos, os cibercriminosos provavelmente começarão a aproveitar os ataques DDoS para conduzir campanhas com motivação financeira, enquanto os grupos hacktivistas continuarão a usar ataques DDoS para fins de interrupção”, disse De Blasi.

“Os grupos de estados-nação principalmente conduzem ataques para reunir inteligência competitiva, que é mais atingível por meio de acesso não autorizado à rede por meio de phishing, exploração de vulnerabilidade e implantação de ransomware quando combinados com exfiltração de dados.”

Via ZDNet