De uma hora para outra, sem mais nem menos, os telefones Android se tornaram mais difíceis de invadir que os iPhones. Será mesmo? Afinal, sempre ouvimos falar que os iPhones são considerados superiores ao Android em termos de privacidade e segurança. Nesse sentido, empresas como Cellebrite e Greyshift acabaram sendo muito úteis, pois fornecem soluções para invadir praticamente qualquer dispositivo.

No entanto, a história deu uma reviravolta, e os telefones Android se tornaram mais difíceis de decifrar do que os iPhones. Bem, pelo menos é o que garante o detetive forense Rex Kiser que trabalha com o Departamento de Polícia de Fort Worth, nos Estados Unidos.

A quebra dos sigilos dos aparelhos é cobiçada por governos (e o submundo hacker) já há algum tempo. Até recentemente, eles conseguiam a invasão principalmente no sistema Android, que surpreendentemente agora parece ser mais seguro.

Será mesmo que telefones Android agora são mais difíceis de invadir do que os iPhones?

Em 2016, vimos uma grande controvérsia envolvendo a Apple e o FBI quando a Apple se recusou a desbloquear o iPhone do atirador envolvido no caso San Bernardino.

Mais recentemente a Apple enfrentou críticas por não criptografar os dados de backup do iPhone no iCloud, deixando assim margem para acesso do governo.

De qualquer forma, quando se trata de quebrar sigilo nos smartphones, os iPhones são considerados superiores ao Android em termos de privacidade e segurança.

Agora, estamos entrando nos iPhones. Há um ano, não podíamos entrar nos iPhones, mas podíamos entrar em todos os Androids. Agora não podemos entrar em muitos Androids, disse Kiser ao site da revista Vice.

Kiser sugere que agora ficou mais difícil extrair dados de sistemas operacionais mais recentes. Provavelmente, eles estão “tentando dificultar a aplicação da lei para obter dados desses telefones, sob o disfarce de privacidade do consumidor”.

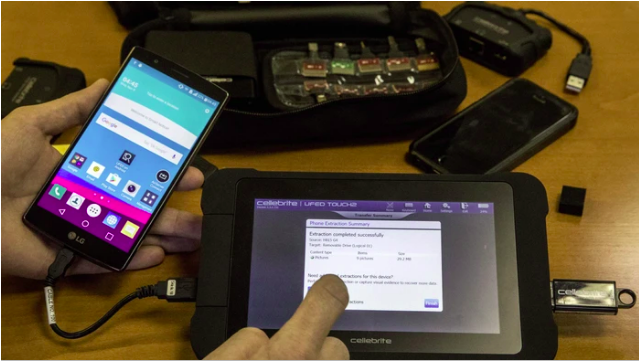

Teste feito

Durante um teste realizado pelo NIST, a ferramenta UFED InFeild Kiosk da Cellebrite não conseguiu coletar com eficiência atividades de navegação, dados de GPS ou dados de aplicativos de mídia social como Facebook, Instagram, Twitter etc. ao tentar acessar o Google Pixel 2 e Galaxy S9.

Surpreendentemente, a ferramenta retornou de mãos vazias no caso do Huawei P20 Pro. De acordo com o relatório de teste, a ferramenta (versão v7.5.0.875) suporta mais de 15.000 tipos de dispositivos no papel, incluindo Android, iOS e feature phones.

Por outro lado, a ferramenta UFED poderia sugar muito mais quando testada no iPhone X.

No geral, é evidente que os backdoors de criptografia OEM podem ser úteis, mas as agências policiais não dependem totalmente deles. Em vez disso, eles estão tentando criar backdoors por conta própria por engenharia reversa.

É o fim do caminho?

Portanto, tecnicamente, é possível entrar em um smartphone tão novo quanto o iPhone 11 Pro Max; levará apenas tempo, paciência e recursos.

No entanto, uma coisa a observar aqui é que quebrar a criptografia de um smartphone não é o fim do caminho, de acordo com o ex-agente do FBI Bob Osgood.

Além disso, os detetives forenses precisam decifrar milhões de linhas de código em aplicativos que contêm estruturas de dados complexas que mudam constantemente com as atualizações de software. É aí que empresas como Greyshift, Cellebrite e MSAB entram no jogo com suas varinhas mágicas.

Fonte: Foss Bytes