Está virando moda. Depois do Lilu, na semana passada, um novo ataque direcionado aos sistemas Linux foi descoberto. Pesquisadores de segurança cibernética identificaram uma nova variedade de malware do Linux que não apenas extrai ilegalmente a criptomoeda. Além disso, ele fornece aos atacantes acesso universal a um sistema infectado por meio de uma “senha mestre secreta”. Portanto, um novo malware do Linux explora criptografia após instalar o backdoor com senha mestra secreta.

Então, uma postagem no blog da TrendMicro também revela que o Skidmap tenta mascarar sua mineração de criptomoedas falsificando o tráfego de rede e as estatísticas relacionadas à CPU.

O alto uso da CPU é considerado o principal sinal da mineração ilícita de criptomoedas, o que torna essa funcionalidade particularmente perigosa.

Segundo os pesquisadores da TrendMicro, o Skidmap demonstra a “crescente complexidade” das ameaças recentes à mineração de criptomoedas.

O malware de mineração de criptomoeda ainda é uma ameaça muito real

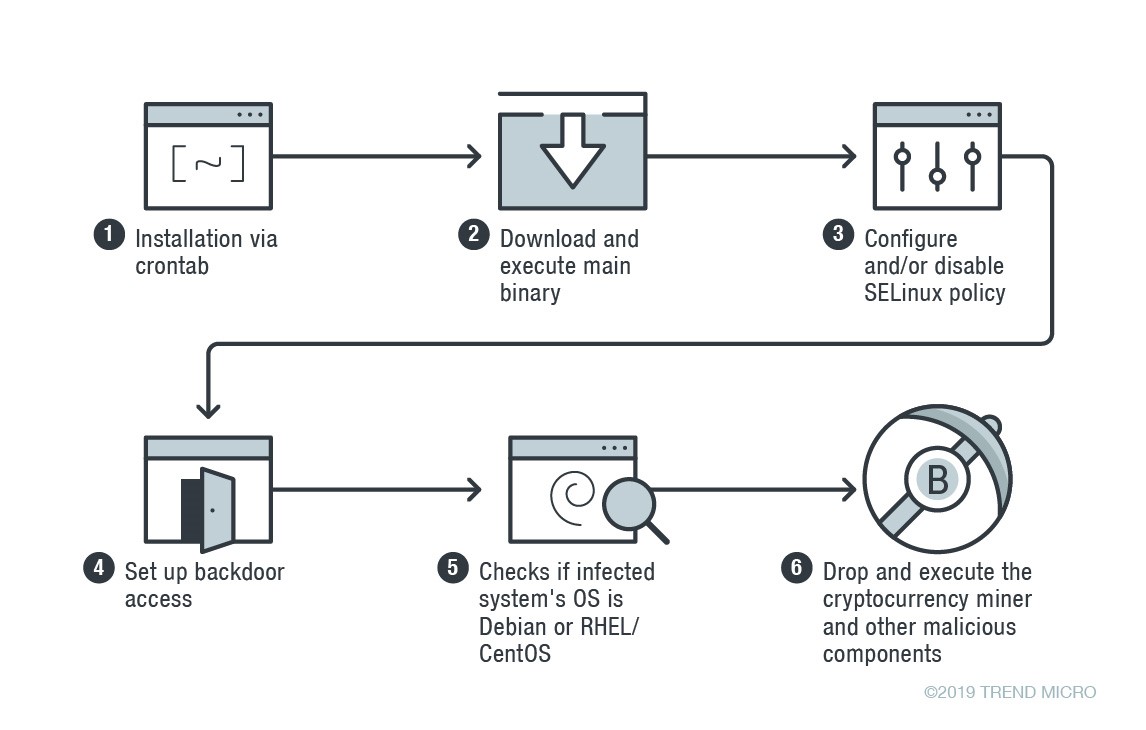

A infecção inicial ocorre em um processo do Linux chamado crontab, padrão que agenda periodicamente tarefas programadas em sistemas semelhantes ao Unix.

O Skidmap instala vários binários maliciosos, o primeiro minimizando as configurações de segurança da máquina infectada, para que possa começar a minerar criptomoedas sem impedimentos.

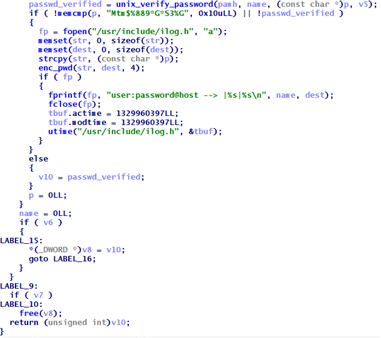

Além do acesso backdoor, o Skidmap também cria outra maneira de seus operadores obterem acesso à máquina, escreveu a TrendMicro. O malware substitui o arquivo pam_unix.so do sistema (o módulo responsável pela autenticação padrão do Unix) por sua própria versão maliciosa […].

[O arquivo malicioso pam_unix.so aceita uma senha específica para qualquer usuário, permitindo que os invasores efetuem login como qualquer usuário da máquina, acrescentou a empresa.

Binários adicionais são inseridos no sistema para monitorar os mineradores de criptomoedas enquanto eles trabalham para gerar dinheiro digital para os atacantes.

Infelizmente, a TrendMicro não indicou qual Skidmap de criptomoeda ilicitamente extrai. Hard Fork entrou em contato com os pesquisadores para obter mais informações e atualizará este artigo caso eles respondam.

Novo malware do Linux explora criptografia após instalar o backdoor com senha mestra secreta e é mais difícil de remover

A empresa alertou que o Skidmap é mais difícil de remover do que outros malwares, principalmente porque usa rootkits do Linux Kernal Module (LKM), que substituem ou modificam partes do kernel do sistema operacional.

O Skidmap também é programado para reinfectar sistemas que foram limpos ou restaurados.

“As ameaças de mineração de criptomoeda não afetam apenas o desempenho de um servidor ou estação de trabalho. Assim, elas também podem se traduzir em despesas mais altas e até atrapalhar os negócios, especialmente se forem usadas para executar operações essenciais, escreveu a TrendMicro.

Para se proteger do Skidmap, a TrendMicro recomenda que os administradores mantenham seus sistemas e servidores corrigidos e atualizados. Do mesmo modo, precisam ter cuidado com repositórios de terceiros não verificados.

Eles também devem aplicar o “princípio do mínimo privilégio” para impedir que binários maliciosos obtenham acesso a processos críticos do sistema em primeiro lugar.

Fonte: The Next Web