Falha de segurança na biblioteca de código aberto libcue pode permitir que invasores executem código arbitrário em sistemas Linux que executam o ambiente de desktop GNOME. Sistemas Linux expostos a ataques RCE por meio de downloads de arquivos.

A libcue é uma biblioteca projetada para analisar arquivos de folhas de sinalização. Ela está integrada ao indexador de metadados de arquivos Tracker Miners, que é incluído por padrão nas versões mais recentes do GNOME. Folhas de sinalização (ou arquivos CUE) são arquivos de texto simples que contêm o layout das faixas de áudio em um CD, como duração, nome da música e músico, e também são normalmente combinados com o formato de arquivo de áudio FLAC.

Exploração de Sistemas Linux via ataques RCE

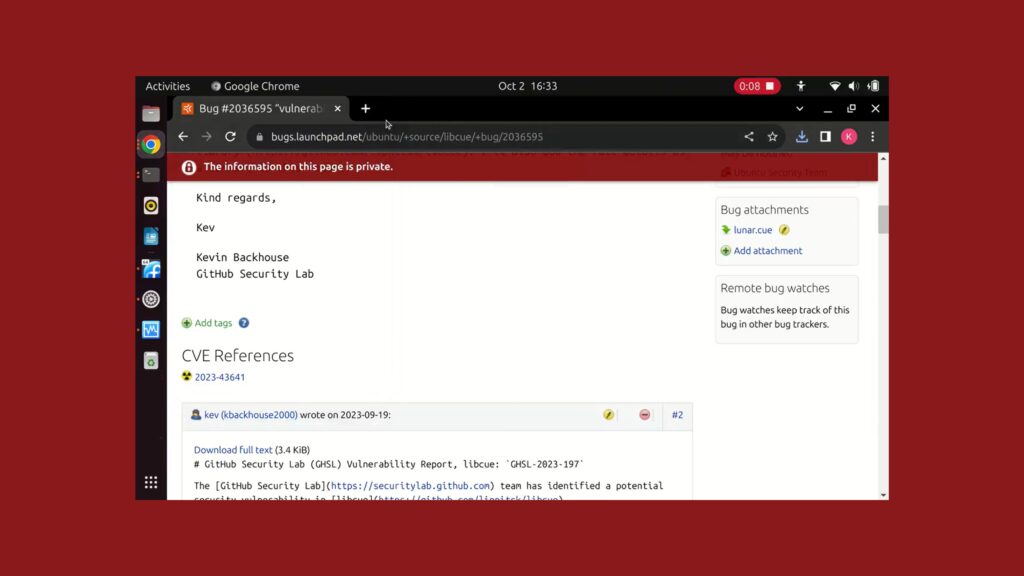

GNOME é um ambiente de desktop amplamente utilizado em várias distribuições Linux, como Debian, Ubuntu, Fedora, Red Hat Enterprise e SUSE Linux Enterprise. Os invasores podem explorar com sucesso uma falha (CVE-2023-43641) para executar código malicioso, aproveitando as vantagens dos Tracker Miners que indexam automaticamente todos os arquivos baixados para atualizar o índice de pesquisa em dispositivos GNOME Linux.

Devido à forma como é usado pelos rastreadores-mineradores, esta vulnerabilidade no libcue tornou-se um RCE de 1 clique. Se você usa o GNOME, atualize hoje.

pesquisador de segurança do GitHub Kevin Backhouse

Para explorar esta vulnerabilidade, o usuário visado deve baixar um arquivo .CUE criado com códigos maliciosos, que é então armazenado na pasta ~/Downloads. A falha de corrupção de memória é acionada quando o indexador de metadados do Tracker Miners analisa o arquivo salvo automaticamente por meio do processo de extração do rastreador.

Para resumir a história, isso significa que clicar inadvertidamente em um link malicioso é tudo o que um invasor precisa para explorar o CVE-2023-43641 e obter a execução de código em seu computador.

Backhouse demonstrou uma exploração de prova de conceito e compartilhou um vídeo via Twitter hoje cedo. No entanto, o lançamento do PoC será adiado para dar tempo a todos os usuários do GNOME para atualizar e proteger seus sistemas.

Embora o exploit PoC precise ser ajustado para funcionar corretamente para cada distribuição Linux, o pesquisador disse que já havia criado exploits direcionados às plataformas Ubuntu 23.04 e Fedora 38 que funcionam “de forma muito confiável”.

Embora a exploração bem-sucedida do CVE-2023-43641 exija enganar uma vítima em potencial para que baixe um arquivo .cue, os administradores são aconselhados a corrigir sistemas e mitigar os riscos apresentados por esta falha de segurança, pois fornece execução de código em dispositivos que executam as versões mais recentes do distribuições Linux amplamente utilizadas, incluindo Debian, Fedora e Ubuntu.

Backhouse encontrou outras falhas graves de segurança do Linux nos últimos anos, incluindo um bug de escalonamento de privilégios no GNOME Display Manager (gdm) e um desvio de autenticação no serviço do sistema de autenticação polkit instalado por padrão em muitas plataformas Linux modernas.