A Cisco anunciou que está trabalhando em patches para corrigir vários produtos afetados pela vulnerabilidade Kr00k recentemente divulgada como estando presente nos chips WiFi da Broadcom e da Cypress.

Cisco está trabalhando em patches para combater o Kr00k do WiFi

A falha (CVE-2019-15126) foi anunciada por pesquisadores de segurança da ESET e pode ser aproveitada por um invasor não autenticado para descriptografar os quadros de dados capturados de um dispositivo vulnerável próximo.

Um invasor que explora essa vulnerabilidade de segurança não precisa conhecer as chaves do acesso protegido sem fio (WPA) ou do acesso protegido sem fio 2 (WPA2) que protegem a rede.

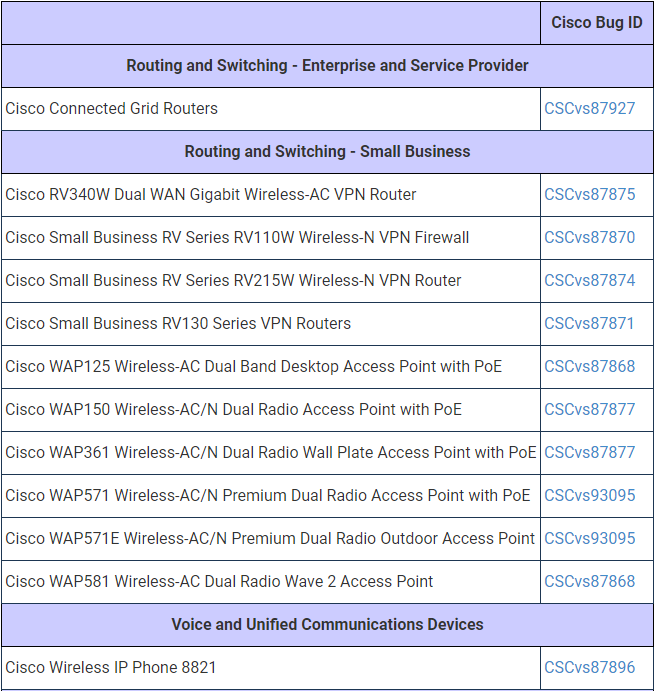

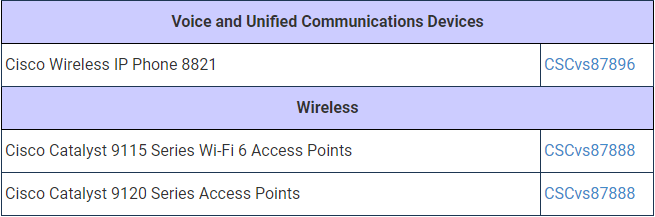

Atualmente, a Cisco está investigando sua linha de produtos para identificar quais são vulneráveis e, até agora, apresentou a seguinte lista:

A empresa alerta que não há solução alternativa para atenuar o problema e que um patch é a única solução confiável. O nível de gravidade avaliado é médio.

O CVE-2019-15126 ocorre em dispositivos com chips WiFi da Broadcom ou Cypress quando se desconectam do ponto de acesso. Em termos técnicos, isso é conhecido como evento de desassociação e pode ser acionado por um invasor por meio de um ataque de desautenticação.

Durante esse processo, a chave que protege a comunicação Wi-Fi é apagada na memória (definida como zero). Alguns quadros WiFi ainda presentes no buffer de transmissão são enviados criptografados com a chave zero.

Assim, os invasores podem interceptar os quadros e descriptografá-los, potencialmente extraindo informações confidenciais. Portanto, ao disparar vários eventos de desassociação, eles podem adquirir mais quadros e aumentar suas chances de encontrar informações importantes.

Como a invasão ocorre?

No comunicado, a Cisco descreve dois métodos que podem ser usados para interceptar os quadros de WiFi com criptografia fraca:

- Disparar o evento de desassociação injetando pacotes maliciosos na rede sem fio e capturando os quadros enviados após o evento.

- Ouvindo passivamente o tráfego da rede sem fio e capturando os quadros enviados após um evento de desassociação.

Além disso, os pesquisadores da ESET divulgaram a vulnerabilidade para a Broadcom e a Cypress, permitindo tempo para que uma correção de firmware seja disponibilizada e distribuída aos fornecedores com os produtos afetados.

Por fim, antes do surgimento dos patches, os pesquisadores estimaram que havia mais de um bilhão de dispositivos vulneráveis no mundo. Dessa maneira, a lista inclui produtos populares de empresas de alto perfil como Apple, Amazon, Google, Samsung, Asus, Huawei e Xiaomi.

Fonte: Bleeping Computer