Uma extensão do Google Chrome foi pega injetando código JavaScript em páginas da web e roubando senhas e chaves privadas de carteiras e portais de criptomoedas.

A extensão é denominada Shitcoin Wallet (ID da extensão no Chrome: ckkgmccefffnbbalkmbbgebbojjogffn) e foi lançada no mês passado, em 9 de dezembro.

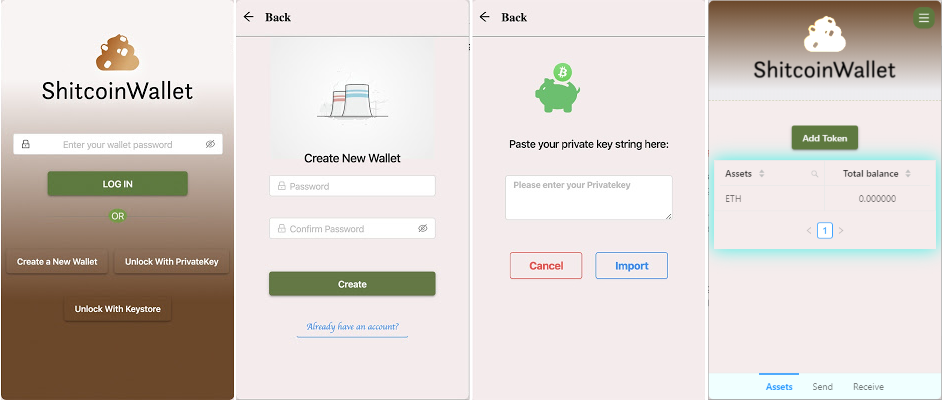

De acordo com um post de blog, a Shitcoin Wallet permite que os usuários gerenciem moedas Ether (ETH), mas também tokens baseados no Ethereum ERC20. Esses tokens geralmente são emitidos para ICOs (ofertas iniciais de moedas).

Os usuários podem instalar a extensão do Chrome e gerenciar moedas ETH e tokens ERC20 de dentro do navegador ou instalar um aplicativo de desktop do Windows, se quiserem gerenciar seus fundos de fora do ambiente mais arriscado do navegador.

Análise do comportamento malicioso da extensão do Chrome

No entanto, o aplicativo da carteira não era o que prometia ser. Harry Denley, diretor de segurança da plataforma MyCrypto, descobriu que a extensão continha código malicioso.

Segundo Denley, a extensão é perigosa para os usuários de duas maneiras. Primeiro, quaisquer fundos (moedas ETH e tokens baseados no ERC20) gerenciados diretamente dentro da extensão estão em risco.

Além disso, Denley diz que a extensão envia as chaves privadas de todas as carteiras criadas ou gerenciadas por meio de sua interface para um site de terceiros localizado em erc20wallet[.]tk.

Segundo, a extensão também injeta ativamente código JavaScript malicioso quando os usuários navegam para cinco plataformas de gerenciamento de criptomoedas conhecidas e populares. Esse código rouba credenciais de login e chaves privadas, dados que são enviados para o mesmo site de terceiros (erc20wallet[.]tk).

De acordo com uma análise do código malicioso, o processo é o seguinte:

- Os usuários instalam a extensão no Chrome

- A extensão do Chrome solicita permissão para injetar código JavaScript (JS) em 77 sites [listados aqui]

- Quando os usuários navegam para qualquer um desses 77 sites, a extensão carrega e injeta um arquivo JS adicional em: https://erc20wallet[.]tk/js/content_.js

- Este arquivo JS contém código ofuscado [desobstruído aqui]

O código é ativado em cinco sites: MyEtherWallet.com, Idex.Market, Binance.org, NeoTracker.io e Switcheo.exchange - Uma vez ativado, o código JS malicioso registra as credenciais de login do usuário, procura por chaves privadas armazenadas nos painéis dos cinco serviços e, finalmente, envia os dados para erc20wallet[.]tk

No momento da redação deste artigo, a extensão ainda estava disponível para download na Google Chrome Web Store oficial.

Não está claro se a equipe da Shitcoin Wallet é responsável pelo código malicioso ou se a extensão do Chrome foi comprometida por terceiros.

Programa para desktops

Além disso, no site oficial da extensão, instaladores de 32 e 64 bits foram disponibilizados aos usuários.

As verificações com o VirusTotal, um site que agrega os mecanismos de verificação de vírus de vários fabricantes de software antivírus, mostram os dois arquivos como limpos.

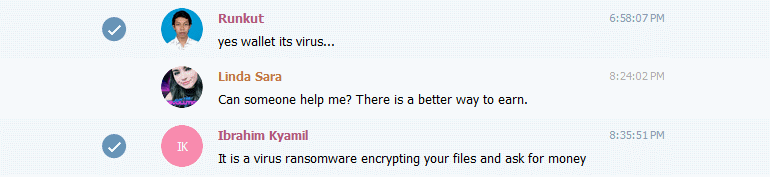

No entanto, vários comentários publicados no canal do Telegram da carteira sugerem que os aplicativos de desktop, assim como a extensão do Chrome, podem estar roubando dados relacionados às criptomoedas e conter código igualmente malicioso, se não pior.

Imagem: Reprodução | ZDNET.Fonte: ZDNET