Esta semana foi rica em número de falhas de segurança tanto para Windows quanto para o Linux. E para fechar com chave de ouro, a própria Microsoft divulgou um novo malware capaz de atacar tanto o seu sistema Windows quanto as distribuições Linux. Portanto, o novo malware ataca tanto distribuições Linux quanto o Windows.

A Microsoft está alertando os clientes sobre o malware de mineração de criptografia LemonDuck, que tem como alvo os sistemas Windows e Linux. A nova ameaça está se espalhando por meio de e-mails de phishing, exploits, dispositivos USB e ataques de força bruta, bem como ataques que visam vulnerabilidades críticas do Exchange Server no local descobertas em março.

Descobriu-se que o grupo estava usando bugs do Exchange para minerar criptomoedas em maio, dois anos após seu surgimento.

O grupo por trás do LemonDuck está aproveitando bugs de segurança, explorando vulnerabilidades mais antigas durante os períodos em que as equipes de segurança estão focadas em corrigir falhas críticas e até mesmo remover malware rival.

“[LemonDuck] continua a usar vulnerabilidades mais antigas, que beneficiam os invasores às vezes quando o foco muda para corrigir uma vulnerabilidade popular em vez de investigar o comprometimento”, observou a Equipe de Inteligência de Ameaças do Microsoft 365 Defender.

“O LemonDuck remove outros atacantes de um dispositivo comprometido, livrando-se de malware concorrente e evitando novas infecções corrigindo as mesmas vulnerabilidades usadas para obter acesso.”

Microsoft alerta para mais um malware que ataca Windows e distribuições Linux

Os pesquisadores de malware Talos da Cisco também analisaram as atividades do grupo no Exchange. Ele descobriu que o LemonDuck estava usando ferramentas automatizadas para escanear, detectar e explorar servidores antes de carregar, como o kit de teste de penetração Cobalt Strike e shells da web, permitindo que malware instale módulos adicionais.

De acordo com a Microsoft, o LemonDuck inicialmente atingiu fortemente a China, mas agora se expandiu para os EUA, Rússia, Alemanha, Reino Unido, Índia, Coréia, Canadá, França e Vietnã. Ele se concentra nos setores de manufatura e IoT.

Este ano, o grupo intensificou o uso do teclado ou hackeamento manual após uma violação inicial. O grupo é seletivo com seus alvos.

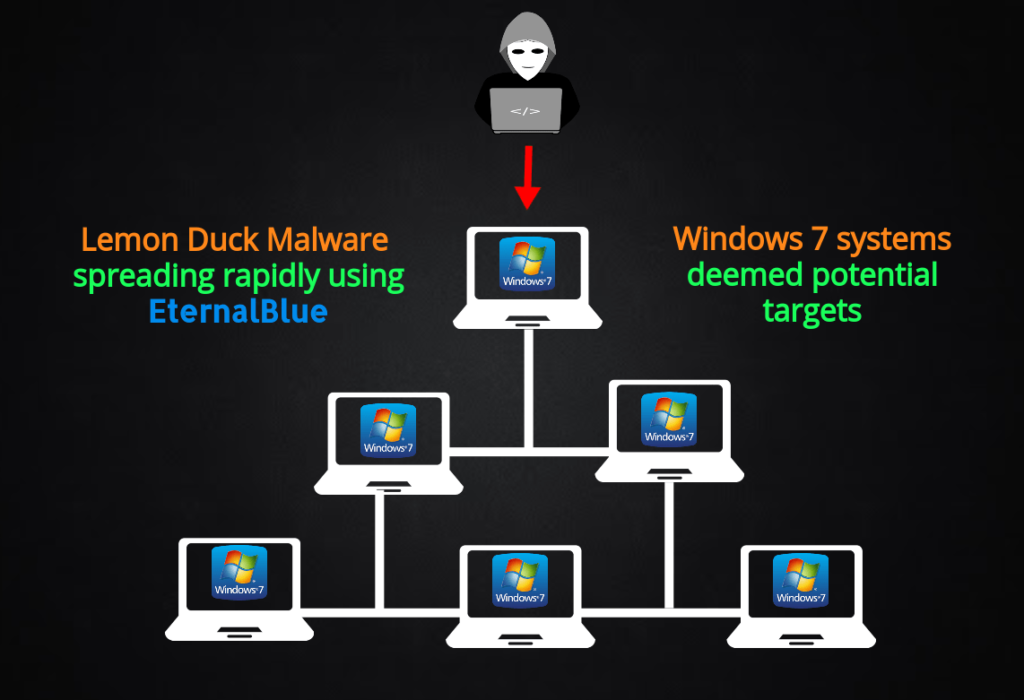

Ele também criou tarefas automatizadas para explorar o exploit Eternal Blue SMB da NSA que vazou por hackers apoiados pelo Kremlin e foi usado no ataque de ransomware WannCry de 2017.

“A tarefa foi usada para trazer a ferramenta PCASTLE para atingir alguns objetivos: abusar do exploit EternalBlue SMB, bem como usar força bruta ou passar o hash para mover lateralmente e começar a operação novamente. Muitos desses comportamentos são ainda observados em campanhas do LemondDuck hoje”, observa a equipe de segurança da Microsoft.

O ataque e suas variações

LemonDuck tem o nome da variável “Lemon_Duck” em um script do PowerShell que atua como o agente do usuário para rastrear dispositivos infectados.

As vulnerabilidades que ele visa ao comprometimento inicial incluem CVE-2017-0144 (EternalBlue), CVE-2017-8464 (LNK RCE), CVE-2019-0708 (BlueKeep), CVE-2020-0796 (SMBGhost), CVE-2021-26855 (ProxyLogon), CVE-2021-26857 (ProxyLogon), CVE-2021-26858 (ProxyLogon) e CVE-2021-27065 (ProxyLogon).

“Uma vez dentro de um sistema com uma caixa de correio do Outlook, como parte de seu comportamento normal de exploração, o LemonDuck tenta executar um script que utiliza as credenciais presentes no dispositivo. O script instrui a caixa de correio a enviar cópias de uma mensagem de phishing com mensagens predefinidas e anexos a todos os contatos”, observa a Microsoft.

Via ZDNet