Uma nova variedade de malware chamada Clipsa vem circulando há um ano, infectando usuários de todo o mundo. E o Brasil está entre os países mais afetados. É o que mostra um recente relatório apresentado pela Avast. O novo malware do Windows também pode forçar sites da WordPress.

A estranha capacidade do novo malware do Windows que também pode forçar sites da WordPress

O que chama a atenção sobre essa nova ameaça é que ele vai além dos recursos clássicos de um malware. Portanto, ele tem a capacidade de roubar arquivos de carteira criptografada, instalar um minerador de criptomoeda e seqüestrar a área de transferência do usuário para substituir os endereços de criptomoeda. Porém, o Clipsa também inclui um recurso estranho para lançar ataques de força bruta contra sites do WordPress.

Esse comportamento é estranho, principalmente porque a maioria dos ataques de força bruta contra sites do WordPress é realizada por botnets de servidores infectados ou dispositivos IoT.

Vendo malware de desktop lançar ataques de força bruta em sites do WordPress não é novidade, porém é estranho e extremamente raro.

Embora não possamos dizer com certeza, acreditamos que os malfeitores por trás da Clipsa roubam mais dados dos sites [WordPress] violados, disse o pesquisador de malware Avast, Jan Rubín, em um profundo mergulho técnico sobre os recursos da Clipsa , publicado esta semana.

Também suspeitamos que eles usem os sites [WordPress] infectados como servidores secundários de C & C para hospedar links de download para mineradores, ou para carregar e armazenar dados roubados, disse ele.

No entanto, embora o lançamento de ataques de força bruta contra sites do WordPress seja uma característica interessante, o foco principal da Clipsa é – sem dúvida – a criptomoeda e seus usuários.

O Clipsa e a obsessão por criptomoedas

Em segundo lugar, o Clipsa também procura por arquivos TXT, que são abertos e buscadores de strings no formato BIP-39. Este padrão de texto é usado principalmente para armazenar frases de recuperação de feeds mnemônicas Bitcoin. Estas também conhecidas como sequências de palavras que às vezes servem como senhas de carteira criptografada. Se encontrar algum desses padrões, o malware salvará esses textos em outro arquivo e o carregará em seu servidor C & C para que eles possam ser usados na quebra dos arquivos wallet.dat roubados posteriormente.

Em terceiro lugar, o malware também instala um processo que monitora a área de transferência do sistema operacional do usuário (onde os dados copiados/cortados são armazenados antes de serem colados). Este processo observa os eventos em que o usuário copia ou corta um padrão de texto que se parece com um endereço Bitcoin ou Ethereum. Então, o Clipsa, em seguida, move-se para substituir esse endereço com um dos seus operadores. A intenção é sequestrar todos os pagamentos que um usuário infectado pode estar fazendo.

Em quarto lugar, em alguns casos, o Avast afirma que o Clipsa também implantará o XMRig em hosts infectados. XMRig é um aplicativo de código aberto que explora a criptomoeda do Monero. Ao implantar o XMRig, os operadores do Clipsa farão fundos adicionais em computadores com poderosas configurações de hardware.

As estatísticas da infecção

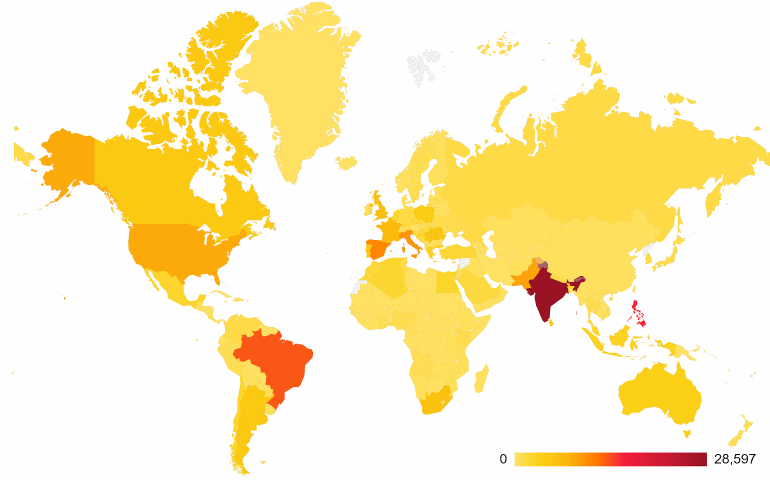

A Avast diz que desde o ano passado (1 de agosto de 2018) os produtos antivírus bloquearam tentativas de infecções por Clipsa para mais de 253.000 usuários.

As estatísticas da empresa possuem uma visão limitada. Isso pois vêm de um número limitado de instalações antivírus. Assim, as estatísticas mostram o alcance da Clipsa, com infecções provenientes de todo o mundo.

Por Avast, as detecções mais Clipsa foram registradas em países como Índia, Bangladesh, Filipinas, Brasil, Paquistão, Espanha e Itália.

A Avast diz que a principal fonte de infecções por Clipsa parece ser instaladores de pacotes de codec para players de mídia que os usuários baixam da internet.

Os links de download maliciosos ficam disponíveis on-line por meses a fio. Então, isso também explica por que as detecções Clipsa estão sendo feitas a uma taxa constante. Portanto, este é um sinal de que o malware está sendo distribuído em grandes campanhas de spam por e-mail.

Além disso, o grupo por trás da Clipsa parece estar lucrando também, o que significa que veremos mais malware no futuro.

A Avast diz que analisou os saldos de 9.412 endereços de Bitcoin que o Clipsa havia usado no passado. A fabricante de antivírus Czecz diz que os operadores da Clipsa fizeram quase 3 Bitcoins de fundos. Eles receberam dentro de 117 desses endereços. Isso é cerca de US $ 35.000 por ano, apenas sequestrando as pranchetas dos usuários infectados.

No entanto, as operadoras de malware provavelmente ganharam ainda mais dinheiro. É preciso adicionar os fundos aos quais eles poderiam ter acesso quebrando os arquivos roubados wallet.dat. Além destes, os fundos feitos pela mineração do Monero nos computadores dos usuários.