A CISA lançou seu próprio scanner Log4J esta semana, junto com uma série de outros scanners publicados por empresas e pesquisadores de segurança cibernética. Outras empresas resolveram seguir o mesmo caminho.

O scanner Log4j de código aberto é derivado de scanners criados por outros membros da comunidade de código aberto e foi projetado para ajudar as organizações a identificar serviços da web potencialmente vulneráveis afetados pelas vulnerabilidades do Log4j.

A CISA disse que modificou um scanner Log4J criado pela empresa de segurança FullHunt e obteve ajuda de outros pesquisadores como Philipp Klaus e Moritz Bechler.

O repositório fornece uma solução de digitalização para CVE-2021-44228 e CVE-2021-45046. A CISA disse que oferece suporte a retorno de chamada DNS para descoberta e validação de vulnerabilidade, enquanto fornece fuzzing para parâmetros de dados HTTP POST, fuzzing para parâmetros de dados JSON e suporte para listas de URLs.

Ele também apresenta cargas úteis WAF Bypass e difusão para mais de 60 cabeçalhos de solicitação HTTP.

A CrowdStrike lançou de forma semelhante seu próprio scanner gratuito Log4J, denominado CrowdStrike Archive Scan Tool, ou “CAST”.

Yotam Perkal, líder de pesquisa de vulnerabilidade da Rezilion, fez um teste de alguns dos scanners Log4J, descobrindo que muitos não conseguiam encontrar todas as instâncias da vulnerabilidade.

“O maior desafio está na detecção do Log4Shell dentro do software empacotado em ambientes de produção: arquivos Java (como Log4j) podem ser aninhados em algumas camadas profundas em outros arquivos – o que significa que uma busca superficial pelo arquivo não o encontrará”, Perkal disse. “Além disso, eles podem ser empacotados em muitos formatos diferentes, o que cria um verdadeiro desafio em colocá-los dentro de outros pacotes Java.”

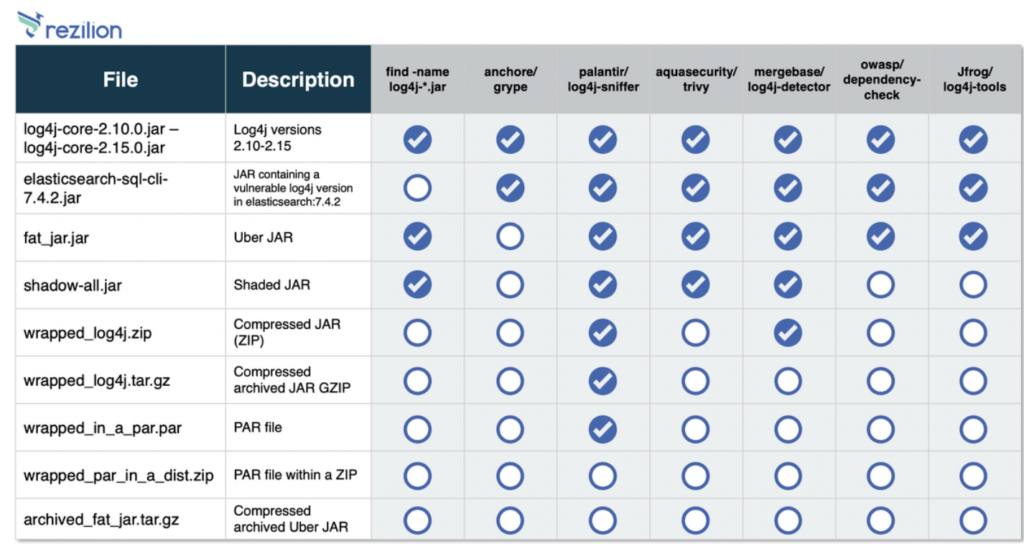

A Rezilion testou os nove scanners mais comumente usados por desenvolvedores e equipes de TI em um conjunto de dados de arquivos Java empacotados onde o Log4j estava aninhado e empacotado em vários formatos.

Perkal disse que embora alguns scanners tenham um desempenho melhor do que outros, nenhum foi capaz de detectar todos os formatos. De acordo com Perkal, a pesquisa ilustra “as limitações da varredura estática na detecção de instâncias do Log4j.”

“Isso também nos lembra que as habilidades de detecção são tão boas quanto o seu método de detecção. Os scanners têm pontos cegos”, explicou Perkal.

“Os líderes de segurança não podem presumir cegamente que várias ferramentas de código aberto ou mesmo de nível comercial serão capazes de detectar todos os casos extremos. E, no caso do Log4j, há muitos casos extremos em muitos lugares.”